Unida ii 5a

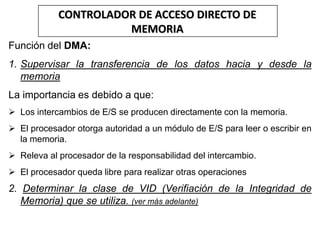

- 1. CONTROLADOR DE ACCESO DIRECTO DE MEMORIA Función del DMA: 1. Supervisar la transferencia de los datos hacia y desde la memoria La importancia es debido a que: Los intercambios de E/S se producen directamente con la memoria. El procesador otorga autoridad a un módulo de E/S para leer o escribir en la memoria. Releva al procesador de la responsabilidad del intercambio. El procesador queda libre para realizar otras operaciones 2. Determinar la clase de VID (Verifiación de la Integridad de Memoria) que se utiliza. (ver más adelante)

- 2. DMA Emitir la orden CPU DMA Transfiere el bloque LEER Hacer otra cosa entero directamente hacia BLOQUE o desde la memoria. Al modulo E/S else Cuando se completa la transferencia se envia interrupcion una señal de interrupcion. Leer Estado El procesador se ve involucrado solo al inicio y Del modulo DMA CPU al final de la De DMA transferencia. Instrucción sig.

- 3. L1 y L2 CACHÉ L1: (primaria, interna o nivel 1) Ubicada dentro del encapsulado del microprocesador. Ejemplo: Pentium II, Ciryx y AMD k6= 64 K caché. Es más rápida y más cara y de menor tamaño que L2. CACHÉ (Externa o nivel 2): Se instala directamente sobre la tarjeta principal o en un módulo o tarjeta instalable sobre un socket de la tarjeta principal diseñado para tal fin. Se usa con la finalidad de mantener al alcance del ordenador los datos que necesita con mayor frecuencia para trabajar de esta forma el micro se evita de traer y llevar datos a la memoria en cada operación. Nota: en algunos sistemas el L2 se ha construido dentro del microprocesador con el fin de reducir espacio y costo.

- 4. • CONVENCIONAL • SUPERIOR • PAGINADA O EXPANDIDA • EXTENDIDA

- 5. 1. POR QUE SE DICE QUE LA CACHE ES ESTATICA SI ES RAM? 1. PORQUE ES MEJOR LRU QUE FIFO? 1. PORQUE MIENTRAS MAYOR SEA EL TAMAÑO DE BLOQUE HAY MENOS PROBABILIDAD DE ENCONTRAR EL DATO ÚTIL? 1. PORQUE DICE QUE CACHE USA MENOS ELECTRIDAD Y MAYOR POTENCIA SI TIENE MAYOR NUMERO DE INTERCAMBIOS DE BLOQUE?

- 6. ZONAS DE MEMORIAS 1.memoria convencional: está constituida por un máximo de 640 Kb (dependiendo de la capacidad de la computadora, ya que puede ser menos). Esta es la capacidad disponible para los programas de aplicación. 2. memoria superior: consiste en el resto de 384 Kb que abarca de los primeros 640 Kb a 1 Mb. Esta memoria superior está reservada a las necesidades del DOS, de la presentación en pantalla, etc., pero algunos espacios pueden quedar libres. Estos 384 Kb se designan con el nombre de zona UMA, de "Upper Memory Area" (zona superior de memoria). Esta zona puede contener UMB, de "Upper Memory Blocks", o bloques libres de memoria superior. Participación individual TSR, UMB

- 7. BLOQUES DE MEMORIA UMB… • Entre los primeros 640 Kb y el primer megabyte se encuentran las zonas de la memoria reservadas al sistema. En particular, la gestión de video moviliza espacios que dependen de los modos de video. Estos espacios distan de estar ocupados. • Allí usted puede cargar pilotos de periféricos y de diversos administradores, pero tenga cuidado de no ocupar los bloques que el sistema necesita. En caso de conflictos se corre el riesgo de paralizar la computadora. • Con el DOS versión 6.x existe una secuencia especial que permite calcular y llevar automáticamente a UMB las secuencias de Config.sys y Autoexec.bat que se presten a ello. Es el comando MEMMAKER.