Apresentação - 2015_11_24

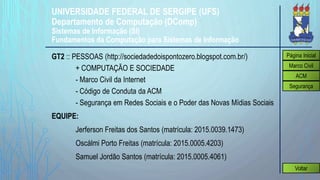

- 1. UNIVERSIDADE FEDERAL DE SERGIPE (UFS) Departamento de Computação (DComp) Sistemas de Informação (SI) Fundamentos da Computação para Sistemas de Informação GT2 :: PESSOAS (http://sociedadedoispontozero.blogspot.com.br/) + COMPUTAÇÃO E SOCIEDADE - Marco Civil da Internet - Código de Conduta da ACM - Segurança em Redes Sociais e o Poder das Novas Mídias Sociais EQUIPE: Jerferson Freitas dos Santos (matrícula: 2015.0039.1473) Oscálmi Porto Freitas (matrícula: 2015.0005.4203) Samuel Jordão Santos (matrícula: 2015.0005.4061) Página Inicial Marco Civil ACM Segurança Voltar

- 2. MENU – MARCO CIVIL DA INTERNET Voltar • PONTOS DE MAIOR DISCUSSÃO • NEUTRALIDADE DE REDE • ARMAZENAMENTO DE INFORMAÇÕES • RESPONSABILIZAÇÃO/REMOÇÃO DE CONTEÚDO • PRIVACIDADE • O QUE É?

- 3. O QUE É? O marco civil é uma espécie de “Constituição da internet” no Brasil. Prevê direitos, deveres e punições. Estabelece também de que maneira o Governo pode e deve agir. Voltar

- 4. PONTOS DE MAIOR DISCUSSÃO •Neutralidade da rede; •Armazenamento de Informações; •Responsabilização/Remoção de conteúdo; •Privacidade. Voltar

- 5. NEUTRALIDADE DE REDE •As operadoras estão proibidas de vender pacotes de internet pelo tipo de uso. •O Governo pode fazer essa discriminação. Porém, só em duas situações: •Se ela for indispensável para a prestação dos serviços; •Ou se serviços de emergência precisarem ser priorizados. Voltar

- 6. ARMAZENAMENTO DE INFORMAÇÕES •Os provedores de internet só serão obrigados a fornecer informação dos usuários por decisão judicial. •Os dados sobre registro de conexão terão que ser armazenados por, no mínimo, um ano. •Os registros de acesso tem um prazo de seis meses. Voltar

- 8. RESPONSABILIZAÇÃO / REMOÇÃO DE CONTEÚDO •A empresa que fornece a conexão nunca poderá ser responsabilizada pelos seus clientes. •Já quem oferece serviços como rede sociais, blogs, vídeos, etc. corre o risco de ser culpado, caso não tire o material do ar depois de avisado judicialmente. Voltar

- 9. PRIVACIDADE •Conteúdos de mensagens ou comunicação entre os usuários estão protegidos de empresas privadas e não podem ser negociadas ou usadas para marketing. •Essa lei regula o monitoramento, filtro, análise e fiscalização de conteúdo para garantir o direito à privacidade e só por meio de ordem judicial, fins de investigação criminal ou autoridade administrativa será possível ter acesso a esse conteúdo. Voltar

- 10. MENU – CÓDIGO DE CONDUTA DA ACM Voltar • CÓDIGO DE CONDUTA DA ACM(+) • ACM • PARA QUE SERVE? • O QUE É ACM?(+)

- 11. ACM • ACM significa Association for Computing Machinery ("Associação para Maquinaria da Computação"). • A ACM se declara como a mais educacional e científica sociedade de computação, oferecendo recursos que promovem a computação tanto como uma ciência como uma profissão. • ACM fornece uma biblioteca digital vasta, publicações de ponta, conferências e recursos da carreira para seus membros e profissionais da computação. Voltar

- 12. ACM •Foi fundada em 1947. •Primeira sociedade cientifica e educacional dedicada a computação. •Os seus membros são aproximadamente 78.000. •Sua sede situa-se na cidade de Nova Iorque. Voltar

- 13. PARA QUE SERVE? •A ideia do código é servir como base para a tomada de decisão ética na condução do trabalho profissional. •E em segundo lugar, pode servir para julgar violações de normas éticas profissionais. •Esse código de ética e conduta profissional que deve ser respeitado por todos os membros associados. Voltar

- 14. PARA QUE SERVE? •Esse código é um compromisso de conduta profissional ética esperada de cada membro (membro votante, associados e estudantes) da Association for Computing Machinery. •Consiste de 24 imperativos formulados como declarações de responsabilidade pessoal identificando-os como um compromisso. Voltar

- 15. INTRODUÇÃO •Como num juramento, o código começa com: “Como um membro da ACM eu irei …” seguido de 24 imperativos, estruturados em 4 seções: 1. Imperativos Morais Gerais 2. Responsabilidades Profissionais Mais Específicas 3. Imperativos da Liderança Organizacional 4. Obediência ao Código Voltar

- 16. CÓDIGO DE CONDUTA DA ACM Imperativos Morais Gerais 1.1 Contribuir para o bem-estar humano e da sociedade; 1.2 Evitar danos a terceiros; 1.3 Ser honesto e digno de confiança; 1.4 Ser justo e agir de forma a não discriminar; Voltar

- 17. CÓDIGO DE CONDUTA DA ACM Imperativos Morais Gerais 1.5 Honrar os direitos de propriedade incluindo direitos autorais e patentes; 1.6 Dar crédito apropriado à propriedade intelectual; 1.7 Respeitar a privacidade de terceiros; 1.8 Honrar a confidencialidade. Voltar

- 18. CÓDIGO DE CONDUTA DA ACM Responsabilidades Profissionais Mais Específicas 2.1 Procurar alcançar a maior qualidade, eficácia e dignidade tanto nos processos como nos produtos do trabalho profissional; 2.2 Adquirir e manter competência profissional; 2.3 Conhecer e respeitar as leis existentes, relativas ao trabalho profissional; Voltar

- 19. CÓDIGO DE CONDUTA DA ACM Responsabilidades Profissionais Mais Específicas 2.4 Aceitar e fornecer perícia profissional apropriada; 2.5 Dar avaliação abrangente e profunda dos sistemas de computação e seus impactos, incluindo análise de riscos potenciais; 2.6 Honrar contratos, acordos e responsabilidade atribuídas; Voltar

- 20. CÓDIGO DE CONDUTA DA ACM Responsabilidades Profissionais Mais Específicas 2.7 Melhorar o entendimento público sobre a computação e suas conseqüências; 2.8 Ter acesso a recursos de computação e comunicação apenas quando for autorizado para tal. Voltar

- 21. CÓDIGO DE CONDUTA DA ACM Imperativos da Liderança Organizacional 3.1 Articular a responsabilidade social de membros de uma organização e encorajar aceitação completa dessas responsabilidades; 3.2 Gerir pessoas e recursos para projetar e construir sistemas de informação que melhorem a qualidade de vida no trabalho; Voltar

- 22. CÓDIGO DE CONDUTA DA ACM Imperativos da Liderança Organizacional 3.3 Especificar e autorizar o uso apropriado e autorizado dos recursos de computação e comunicação de uma organização; 3.4 Assegurar que usuários e todos os afetados por um sistema tenham suas necessidades observadas durante a avaliação e o projeto de requisitos (validando o sistema para satisfazer tais requisitos); Voltar

- 23. CÓDIGO DE CONDUTA DA ACM Imperativos da Liderança Organizacional 3.5 Articular e apoiar políticas que protejam a dignidade do usuário e outros afetados pêlos sistemas de computação; 3.6 Criar oportunidades para os membros da organização conhecerem os princípios e as limitações de um sistema de computação. Voltar

- 24. CÓDIGO DE CONDUTA DA ACM Obediência ao Código 4.1 Respeitar e promover os princípios deste código; 4.2 Tratar qualquer violação a este código como incoerentes com a afiliação à ACM. Voltar

- 25. MENU - SEGURANÇA Voltar • SEGURANÇA – ATAQUES COMUNS • SEGURANÇA – MANDAMENTOS • DICEWARE • SEGURANÇA NA INTERNET BRASILEIRA

- 26. SEGURANÇA NA INTERNET BRASILEIRA •CGI.br: estabelece diretrizes relacionadas ao uso e desenvolvimento da Internet no Brasil. •NIC.br: coordena e integra as iniciativas e serviços de internet no Brasil. •Cert.br: tratamento da incidentes, ações de conscientização sobre segurança, análise de tendências e correlação entre eventos e auxilia o estabelecimento de novos CSIRTs. Voltar

- 27. SEGURANÇA – ATAQUES COMUNS •Malware: acrônimo de malicious e software. Arquivos com fins nocivos que roubam informação e/ou o controle do sistema. •Phishing: roubo de informações pessoais e financeiras do usuário, por meio de falsificação de identidade de pessoas ou empresas confiáveis. Voltar

- 28. SEGURANÇA – ATAQUES COMUNS •Roubo de informação: roubo de informações pessoais (identidade). •Assédio a menores de idade: ameaças direcionadas à crianças e adolescentes nas redes sociais, como abuso (cyberbullying), aliciamento (grooming) e sexting. Voltar

- 29. SEGURANÇA – MANDAMENTOS •Vacine-se contra a doença do mouse louco: parcimônia ao clicar em links. Prefira digitar o endereço no navegador ou use marcadores pessoais. •Imagine que você está nu em público: cuidado com o que publica a seu respeito. •Não dê ao próximo o que não quer para você: não autorize acesso ao seu catálogo de endereços Voltar

- 30. SEGURANÇA – MANDAMENTOS •Cuide do sistema operacional e aplicativos: aplicativos adicionais podem possibilitar roubo de informações. É importante manter o sistema operacional sempre atualizado. •Conecte-se com moderação: redes sociais são um recurso poderoso, mas como tudo na vida exige bom senso. •Senhas fortes: senhas são a barricada de frente para proteger suas contas. Voltar Vídeo 1 Vídeo 2

- 31. DICEWARE • “Passphrases”: combinação de palavras aleatórias, formando uma cadeia longa e portanto, mais difícil de ser descoberta. • O Método: desenvolvido por Arnold Reinhold em 1995. Utiliza dados, conceitos matemáticos e uma tabela com palavras chaves para formular “passphrases” praticamente “inquebráveis”. • Limitações: esse tipo de chave não pode ser utilizado nos tipos de serviços e softwares mais comuns. As “passphrases” são usuais em programas específicos para segurança de dados, ferramentas para criptografia de mensagens, compartilhamento de arquivos e gerenciamento de senhas. Voltar

- 32. DICEWARE •Passo a passo: 1 – Defina quantas palavras terá sua “passphrases”. 2 – Jogue os dados. 3 – Anote a sequência numérica gerada nos dados. 4 – Consulte a sequência na tabela de Diceware. 5 – Repita os passos de 1 a 4, para cada palavra. Voltar Vídeo 1 Vídeo 2

Notas do Editor

- CGI = COMITÊ GESTOR DA INTERNET NO BRASIL: Decreto n.º 4.829/2003 de 03/09/2003. Min. da Ciência e Tecnologia (coordenador), Casa Civil, Min. das Comunicações, Min. da Defesa, Min. do Desenvolvimento, Indústria e Comércio Exterior, Min. do Planejamento, Orçamento e Gestão Nic.br = NÚCLEO DE INFORMAÇÕES E COORDENAÇÃO DO PONTO BR Cert.br = CENTRO DE ESTUDOS, RESPOSTA E TRATAMENTO DE INCIDENTES DE SEGURANÇA NO BRASIL CSIRTs = Computer Security Incident Response Team: Equipe de Resposta a Incidentes de Segurança Informática

- Acrônimo = formada da junção de outras palavras Tipos malwares mais conhecidos vírus, worms (vermes) e cavalos de troia Syn Flood: pacotes SYN mascarados completam parcialmente a conexão com os servidores, bombardeando-os até caírem. Zombie Flood: conexões sem máscara transbordam os serviços, causando paralisia da rede. É mais difícil de parar.

- Sexting: acrônimo de sex e texting: divulgação de conteúdos eróticos e sensuais através de celulares Harvesting: coleta de endereços de e-mails e listas de discussão e páginas web. Firewalls grátis: Comodo Internet Security, Agnitum Outpost Firewall Free, ZoneAlarm Free, AShampoo Firewall, PC Tools Firewall Plus Free, AVG Internet Security, Zone Alarm Firewall, Firewall do Windows, Privatefirewall, TinyWall

- Dados como aniversário, animal de estimação, nome de parentes... Podem ser utilizados para desbloquear senhas com perguntas chaves. ATAQUES DE FORÇA BRUTA.