Keylogger guía 40

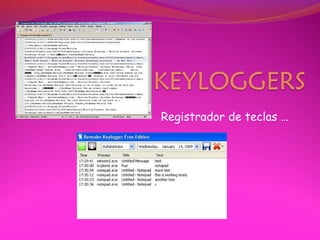

- 2. ¿Qué es un keylogger? El término keylogger se refiere a la herramienta utilizada en un software para capturar toda la información generada desde el teclado cuando el usuario hace uso del mismo.

- 3. ¿Qué es un keylogger? Toda la información capturada es guardada en un fichero dentro de la PC o enviada a través de internet. Pueden existir dos tipos de keylogger, con hardware o con software.

- 4. Keylogger con hardware Son dispositivos disponibles en el mercado que vienen en tres tipos: Adaptadores Dispositivos Teclados reales

- 5. Adaptadores. Adaptadores en línea que se intercalan en la conexión del teclado, tienen la ventaja de poder ser instalados inmediatamente. Sin embargo, mientras que pueden ser eventualmente inadvertidos se detectan fácilmente con una revisión visual detallada.

- 6. Dispositivos. Dispositivos que se pueden instalar dentro de los teclados estándares, requiere de habilidad para soldar y de tener acceso al teclado que se modificará. No son detectables a menos que se abra el cuerpo del teclado.

- 7. Teclados reales. Teclados reales del reemplazo que contienen el Keylogger ya integrado. Son virtualmente imperceptibles, a menos que se les busque específicamente.

- 8. Keylogger con software Contrariamente a las creencias populares, el código de un keylogger por software es simple de escribir, con un conocimiento básico de la API proporcionada por el sistema operativo objetivo. Los keyloggers de software se dividen en:

- 9. Keylogger con software Basado en núcleo Enganchados. Métodos creativos

- 10. Basado en núcleo: Este método es el más difícil de escribir, y también de combatir. Tales keyloggers residen en el nivel del núcleo y son así prácticamente invisibles. Derriban el núcleo del sistema operativo y tienen casi siempre el acceso autorizado al hardware que los hace de gran alcance.

- 12. Enganchados Estos keyloggers registran las pulsaciónes de las teclas del teclado con las funciones proporcionadas por el sistema operativo. El sistema operativo activa el keylogger en cualquier momento en que se presione una tecla, y realiza el registro

- 14. Metodos creativos Aquí el programador utiliza funciones como GetAsyncKeyState, GetForegroundWindow, etc. Éstos son los más fáciles de escribir, pero como requieren la revisión el estado de cada tecla varias veces por segundo, pueden causar un aumento sensible en uso de la CPU y pueden ocasionalmente dejar escapar algunas pulsaciones del teclado.

- 16. Protección En algunas computadoras podemos darnos cuenta si están infectadas por un keylogger (dependiendo de la velocidad y uso de CPU de nuestro procesador) por el hecho de que el programa registrara cada una de nuestras teclas de la siguiente manera: FicheroLog = FicheroLog + UltimaTecla, este evento será ejecutado por el keylogger cada vez que el usuario presione una tecla.

- 18. Protección Si bien este evento no será una carga relevante para nuestro procesador si se ejecuta a una velocidad normal, pero si mantienes unas 10 teclas presionadas por unos 30 segundos con la palma de tu mano y tu sistema se congela o su funcionamiento es demasiado lento podríamos sospechar que un keylogger se ejecuta sobre nuestro computador.

- 20. Protección Otro signo de que un keylogger se está ejecutando en nuestro computador es el problema de la tilde doble (´´) al presionar la tecla para acentuar vocales, salen dos tildes seguidas y la vocal sin acentuar. Esto ocurre en keyloggers configurados para otros idiomas.

- 21. Anti-spyware Los programas Anti-spyware pueden detectar diversos keyloggers y limpiarlos. Vendedores responsables de supervisar la detección del software apoyan la detección de keyloggers, así previniendo el abuso del software.

- 23. Firewall Habilitar un cortafuegos o firewall puede salvar el sistema del usuario no solo del ataque de keyloggers, sino que también puede prevenir la descarga de archivos sospechosos, troyanos, virus, y otros tipos de malware.

- 25. Monitores de red Los monitores de red (llamados también cortafuegos inversos) se pueden utilizar para alertar al usuario cuando el keylogger use una conexión de red. Esto da al usuario la posibilidad de evitar que el keylogger envie la información obtenida a terceros

- 27. Software anti-keylogging El software para la detección de keyloggers está también disponible. Este tipo de software graba una lista de todos los keyloggers conocidos. Los usuarios legítimos del PC pueden entonces hacer, periódicamente, una exploración de esta lista, y el software busca los artículos de la lista en el disco duro.

- 29. Software anti-keylogging Una desventaja de este procedimiento es que protege solamente contra los keyloggers listados, siendo vulnerable a los keyloggers desconocidos o relativamente nuevos.

- 30. Otros métodos La mayoría de los keyloggers pueden ser engañados sin usar un software especializado en su combate. Se puede copiar y pegar caracteres disponibles en la pantalla hasta formar la contraseña.

- 32. Otros métodos La persona puede copiar esos caracteres de una página web escrita por ella misma, de forma de facilitar el acceso a la contraseña desde cualquier computador.

- 33. Formas de Protección ante ellos El escenario típico es un cibercafé, bibloteca, o los ordenadores de la escuela. Tú no tienes control sobre ese ordenador y no sabes qué han instalado.

- 34. Tal vez haya un keylogger funcionando, que guarda todas y cada una de las pulsaciones de las teclas y luego alguien las recoge o se le envían por Internet. Esta es una forma relativamente común de capturar contraseñas de otras personas.

- 35. Como lo que hace el programa keylogger es tomar el control del ordenador e interceptar el teclado, incluso las «páginas web seguras» dejan de ser seguras: el tráfico por Internet es seguro, pero no lo que tecleaste, porque tal y como lo tecleaste, quedó capturado en «texto claro», incluyendo las contraseñas. Algunos bancos por Internet, de hecho, ofrecen junto a la ventana de entrada un «teclado gráfico virtual» para que teclees los números secretos con el ratón. Principalmente es para evitar esto.

- 36. La solución que proponen Herley y Florêncio es tan sencilla como ingeniosa. Resulta que los keyloggers son muy buenos capturandotoda la información que se teclea, pero normalmente no tienen ni idea de dónde está tecleando. Si cambias de aplicación, o de ventana, elkeylogger sigue «grabando» simplemente una ristra de letras, que tú puedes hacer tan ofuscada como quieras. El sitio (ventana, caja de texto, etc.) en que estás tecleando, se suele llamar el foco.

- 37. El truco es, simplemente cambiar con el ratón el foco entre letras, tecleando letras al azar entre las letras reales. Cambiar el foco es simplemente hacer un clic con el ratón en otra zona de la ventana del navegador (y da igual si esas letras se ven en pantalla o no, se pueden poner por ejemplo en la caja de búsqueda). De este modo, al ir a Hotmail y teclear la contraseña, se haría de este modo: hotmail.compepito@hotmail.com s, clic con el ratón en otra parte, letras al azar,n, clic con el ratón en otra parte, letras al azar, o, etc.