Manual internet y familia

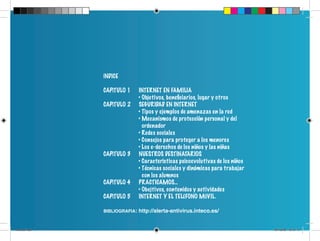

- 1. ÍNDICE CAPÍTULO 1 INTERNET EN FAMILIA • Objetivos, beneficiarios, lugar y otros CAPÍTULO 2 SEGURIDAD EN INTERNET • Tipos y ejemplos de amenazas en la red • Mecanismos de protección personal y del ordenador • Redes sociales • Consejos para proteger a los menores • Los e-derechos de los niños y las niñas CAPÍTULO 3 NUESTROS DESTINATARIOS • Características psicoevolutivas de los niños • Técnicas sociales y dinámicas para trabajar con los alumnos CAPÍTULO 4 PRACTICAMOS… • Obejtivos, contenidos y actividades CAPÍTULO 5 INTERNET Y EL TELÉFONO MÓVIL. BIBLIOGRAFIA: http://alerta-antivirus.inteco.es/ manual.indd 1 24/12/09 10:51:17

- 2. 1 CAPÍTULO 1 INTERNET EN FAMILIA CAPÍTULO INTERNET EN FAMILIA 2 manual.indd 2 24/12/09 10:51:18

- 3. * “Internet en Familia” es un programa para la creación de puntos de orientación e información continua, presencial y online, en temas de tecnología, de contenidos y servicios seguros, dirigida al menor y su entorno más cercano, especialmente la familia. El reconocimiento general del papel que Internet desempeña en la sociedad actual, como una efectiva herramienta de progreso, es lo que nos impulsa a ser partícipes del desarrollo y fomento de objetivos de !Navega seguro y contenido social, cultural y económico, necesarios para la formación y enriquecimiento de las personas y de los pueblos. diviértete con Internet en Familia¡ Sin embargo, en Internet también se desarrollan actividades cuyos objetivos son bien distintos y aún resultando totalmente ajenos a nuestras actividades e intereses se difunden día a día a través de esta red. Para paliar esta situación nace el programa Internet en Familia. 3 manual.indd 3 24/12/09 10:51:18

- 4. CAPÍTULO 1 INTERNET EN FAMILIA Objetivos • Crear puntossobre seguridadeen la red información de orientación que sean presenciales y cercanos al público objetivo (niños/as, adolescentes, padres y madres, tíos/as, abuelos/as) Paliar la brecha digital entre los menores • Ofrecer información y contenidos y seguridad actualizados, sencillos sobre útiles, que sea entendibles, para toda la familia • Difundir ytecnológicos quecontenidos, aplicaciones y servicios fomentar usos, garanticen una navegación segura, dando voz a expertos y a los propios • Aunar y acercar políticas, recursos, servicios y contenidos en este ámbito implicados, especialmente los niños y adolescentes. (especialmente de administraciones y empresas) con las necesidades de • Ser un referente familiar para dudas básicas la red. especialmente en el ámbito de seguridad en de Internet, nuestros beneficiarios. • Paliar la brecha digital entre los menores • Fomentar que los menores saquen el máximo provecho a la tecnología 4 manual.indd 4 24/12/09 10:51:19

- 5. CAPÍTULO 1 INTERNET EN FAMILIA Cómo • Promoviendo el voluntariado padres y madres de alumnos, ycentros educativos, asociaciones de tecnológico, especialmente en empresas, para garantizar la expansión y continuidad del programa. • Ofreciendo apoyo continuo, tanto a nivel presencial como online. • Utilizando los recursos de centros existentes, cercanos y de referencia a nuestros beneficiarios, como son los centros educativos. 5 manual.indd 5 24/12/09 10:51:19

- 6. CAPÍTULO 1 INTERNET EN FAMILIA Beneficiarios directos 1 Niños/as y adolescentes Los principales beneficiarios directos, en los que se centran todos los materiales, propios y 2 Madres y padres y familiares de su entorno más cercano. Para cercanos(abuelos/as, tíos/as, los que se adaptarán materiales, etc ) 3 Los Cibervoluntari@s se ofrecerán herramientas y se resolverán dudas, con el fin de Que preocupados por lo que que ellos mismos se puedan hacen sus hijos/as, nietos/as, Que serán preparados a proteger cuando navegan por sobrinos/as en internet, quieren conciencia para poder realizar Internet. aprender sobre herramientas, su labor de mediadores, aplicaciones y otros recursos prescriptores para formar e tecnológicos que les ayuden a informar sobre seguridad en propiciar una navegación más Internet. segura. 6 manual.indd 6 24/12/09 10:51:19

- 7. CAPÍTULO 1 INTERNET EN FAMILIA Beneficiarios indirectos 1 Los centros educativos 2 Asociaciónes de madres y profesores y padres de alumnos 3 Administraciones y empresas del sector Aquellos centros educativos, A los que se escuchará muy así como los profesores más activamente puesto que Puesto que nuestra apuesta activos que propicien que en queremos resolver una de sus es por un trabajo conjunto y su lugar de trabajo se cree un máximas preocupaciones en la multisectorial que ayude a aunar punto de “seguridad en la red” actualidad. recursos, servicios y contenidos marcarán de forma indirecta sobre seguridad en internet, una diferenciación en relación especialmente dirigida al menor y con otros centros, puesto que su ámbito. mostrarán su interés por cubrir las necesidades y preocupaciones de sus beneficiarios y propiciarán una mejor imagen. También se beneficiarán de todos los materiales que se harán exclusivamente para profesores y centros educativos, tanto de promoción y formación como de difusión. 7 manual.indd 7 24/12/09 10:51:19

- 8. CAPÍTULO 1 INTERNET EN FAMILIA El lugar ¿ Por qué hemos escogido... ...la opción de lugar presencial ? • Porque para los adolescentes los centros educativos son el canal de expresión y participación mejor valorado después de Internet, según el INJUVE. • Porque latecnológicos cuentanpueden recursos mayoría ya que se con aprovechar, en las horas para actividades extraescolares que tiene que estar abierto el centro por ley. • Porque te permite identificar, captar y capacitar en el mismo entorno, o un entorno cercano, a agentes que pueden dar continuidad al proyecto, convirtiéndolos en voluntarios • Porque paramenor, es un otros agentes del entorno cercano del los padres y lugar fácil, accesible, en tecnológicos. el que se sienten cómodos y que identifican con aprendizaje, y nuestro reto es que lo identifiquen con tecnología. 8 manual.indd 8 24/12/09 10:51:20

- 9. CAPÍTULO 1 INTERNET EN FAMILIA ¿...y la presencia on line? El lugar • Porque es porcanal de expresión y participación mas valorado el nuestros beneficiarios directos. • Porque facilita la gestión y fomenta la producción de nuevos contenidos. • Porque le da una continuidad y un seguimiento al programa. • Porque fomenta la divulgación y promoción del proyecto. 9 manual.indd 9 24/12/09 10:51:20

- 10. CAPÍTULO 1 INTERNET EN FAMILIA Criterios de selección del lugar Los criterios de selección de los lugares que se pueden convertir en puntos de información y orientación en Internet segura para toda la familia son: • Ser un centro educativo. • Estar en un entorno rural. • Contary/o del apoyo u organizaciones centro con el AMPA de la dirección del • Tener unaasala con ordenadores y conexión Internet. similares que garanticen un interés previo de llevar a cabo el programa. • Posibilidadesde cibervoluntarios en capacitación de captación y • Posibilidadesel futuro en el lugar. programa en u continuidad del lugar. • Motivacionescontribuir a la eficacia y desarrollar y de la entidad en eficiencia del programa. 10 manual.indd 10 24/12/09 10:51:20

- 11. CAPÍTULO 1 INTERNET EN FAMILIA Sello de Calidad • Tener el apoyo de cibervoluntarios que dinamicen actividades • Tener unala red, con la organización través de comunicación continua, a Cada uno de los centros que se adhiera al programa y sus central del programa. objetivos contará con un sello de calidad que le identifique como Punto de orientación y formación continua de Internet segura. • Movilizar a los(niños, padres interés del programa colectivos de y otros familiares) para garantizar el éxito de Para que un centro pueda tener el sello tendrá que: sus actividades • Divulgar y difundir el programa. Nuestro objetivo final es pasar de programa a • Realizar una actividad al mes como mínimo. iniciativa,es decir, garantizar una continuidad y evolución en el tiempo. Es por ello • Contary/o del apoyo u organizaciones centro con el AMPA de la dirección del que para el proyecto hemos creado este sello de calidad similares que garanticen un interés que identifique y aglutine previo de llevar a cabo el programa. los objetivos identificados. 11 manual.indd 11 24/12/09 10:51:20

- 12. CAPÍTULO 1 INTERNET EN FAMILIA Los cibervoluntarios La Fundación Cibervoluntarios, es una entidad sin ánimo de lucro cuya visión es utilizar las Nuevas Tecnologías como medio para la innovación social y el empoderamiento ciudadano. Para lograrlo es vital la labor que realizan los cibervoluntarios, agentes de cambio social que utilizan las nuevas tecnologías como herramienta para eliminar otras brechas sociales y fomentar el empoderamiento ciudadano. Los cibervoluntarios destacan por ser personas curiosas, pro activas, con ganas de aprender, pasión por compartir y entusiasmo por las Nuevas Tecnologías. Los Cibervoluntarios dan a conocer, en persona, las posibilidades que ofrece el uso de las Nuevas Tecnologías de una forma util, sencilla y eficaz para el día a día a colectivos con pocas posibilidades de acceso y formación, bien a través de la red bien en persona, de tú a tú, mediante cursos, charlas, conferencias, talleres, eventos, seminarios, entre otros. 12 manual.indd 12 24/12/09 10:51:20

- 13. CAPÍTULO 1 INTERNET EN FAMILIA Los Cibervoluntarios Dirigimos nuestra acción a colectivos que puedan estar excluidos de la Sociedad de la Información por razones de género, edad, entorno profesional y social, falta de tiempo, conocimientos, habilidades. motivación y/o recursos materiales o económicos.humano. A través de nuestras iniciativas desarrollamos un papel vital En definitiva, en de conexión entre lo local y lo global en la sociedad de la Cibervoluntarios trabajamos información. Nuestra forma de contribuir suele ser siempre día a día para conseguir que innovadora en la búsqueda de soluciones y creativa a la todas las personas tengan, por hora de detectar y canalizar las necesidades y demandas igual, la oportunidad de acceder, existentes en nuestro ámbito de actuación, porque estamos conocer y utilizar las Nuevas cerca de las situaciones de nuestro entorno más cercano Tecnologías con el fin de y por tanto, somos concientes, estamos cerca, de las paliar la brecha digital y soluciones a aportar. fomentar la Sociedad del Conocimiento 13 manual.indd 13 24/12/09 10:51:20

- 14. CAPÍTULO 2 LA SEGURIDAD EN INTERNET 14 manual.indd 14 24/12/09 10:51:20

- 15. *[ [ Cuando hablamos de que algo es seguro, nos referimos a que está libre y exento de peligro. Tomando lo anterior como referencia, podemos decir que la seguridad en la red es el conjunto de medidas que protegen a los usuarios de los males de la red garantizando el funcionamiento de ésta: • Obteniendo eficacialaentendida como el cumplimiento , de la finalidad para que se establece. • Manteniendo la integridad,por un agente externo al inalterabilidad del sistema entendida como la ! Si se consigue todo mismo. esto podremos decir que disponemos de seguridad • Y alertando la detección de actividadelementos externos ajena, entendida ¡ en la Red como el control de la interacción de al propio sistema. 15 manual.indd 15 24/12/09 10:51:21

- 16. CAPÍTULO 2 SEGURIDAD EN INTERNET Finalidad Tenemos que darnos cuenta de que nos movemos en un mundo en el que es necesario ir determinando unos límites. La seguridad en la red es una necesidad, ya que no existe hoy en día. Si poseemos esa seguridad conseguiremos entre otras cosas: • Impedir aquello que no deseado. o deseamos y permitir lo queremos • Protegernos de aquellos males que existen en la red. 16 manual.indd 16 24/12/09 10:51:21

- 17. CAPÍTULO 2 SEGURIDAD EN INTERNET Destinatarios La seguridad en la red tiene que existir para todos los usuarios de Internet, es decir, todas aquellas personas que tengan conectado un ordenador a la red tienen que asegurarse de trabajar con las mejores condiciones posibles. En el caso de las familias es muy importante que los padres informen y formen a sus hijos de las posibles amenazas existentes en la red y les orienten sobre cómo no caer en ellas. A su vez los propios padres reciben orientación sobre los posibles peligros que pueden tener sus hijos en la red y las amenazas que como adultos pueden tener en determinados momentos si no se hace un uso adecuado de Internet. 17 manual.indd 17 24/12/09 10:51:21

- 18. Hay que distinguir CAPÍTULO 2 SEGURIDAD EN INTERNET las diferentes amenazas con las que se puede encontrar una Tipos de amenazas en la red persona adulta en la red de las que afectan a l@s niñ@s. En los equipos pueden existir las siguientes En la familia tenemos que distinguir entre los amenazas: adultos y los niños. • Virus • Troyanos En los adultos nos encontramos con: • Spyware • Phishing • Exploits • Hoaxes • Keylogger, etc. • Ladrón de identidad • Spam, etc. En los niños: • cyberbulling, • abusos en la compartición de ficheros, • invasión de la privacidad, • pornografía infantil, pedofilia, • contenido peligroso, etc. * Cada unaotro,las amenazas se ha pretendidoseestablecerencontrar tantoclasificación para como en de sin embargo, antes descritas pueden una pequeña en un campo 18 centrarnos en el caso de los niños en el siguiente apartado. manual.indd 18 24/12/09 10:51:21

- 19. CAPÍTULO 2 SEGURIDAD EN INTERNET Ejemplos de tipos de amenaza en la red Descripción Solución Posible Forma de evitarla por parte de los padres Un virus es un programa Instalación de antivirus, evitar Instalar un software para la Virus informático que infecta al descargar archivos de fuentes eliminación de virus. ordenador. no fiables. El modo en que afecta al sistema depende del tipo de virus, los hay del tipo gracioso que lo único que hacen es sacar un mensajito, hasta los más poderosos que se propagan y destruyen datos. Gusano Es un virus informático que Los programas anti-virus y anti- Colocar un buen antivirus y tiene la propiedad de duplicarse spyware son de ayuda, pero se actualizarlo continuamente. a sí mismo. Los gusanos los debe mantener actualizados utilizan las partes automáticas con nuevos patrones de de un sistema operativo que archivos periódicamente. generalmente son invisibles al usuario. 19 manual.indd 19 24/12/09 10:51:21

- 20. CAPÍTULO 2 SEGURIDAD EN INTERNET Ejemplos de tipos de amenaza en la red Descripción Solución Posible Forma de evitarla por parte de los padres “Cyberbullies o detectives de “Trate de evitar alimentar Los padres pueden ayudar CyberBullies Internet.” Muy parecido a los cualquier tipo de respuesta a proteger a sus hijos juegos de detectives que los con el bullie. Si ignorando manteniendo las líneas de padres podrían recordar, estos la situación no resulta o es comunicación abiertas, así los individuos usan la tecnología inapropiado, informe del chicos se sienten cómodos de Internet para la persecución, problema a las autoridades contando los problemas intimidación, amenazar y para competentes, que pueden ser inmediatamente. Enséñeles atormentar a sus víctimas. la policía local.” buenos hábitos para reducir el riesgo de los bullies. Como con otros temas de familia, la clave es mantenerse involucrado. Spyware Son programas maliciosos La soluciones más adecuadas Instalar un software que recopilan información del son: antispyware y borrar el historial ordenador del usuario para usarlo de forma no autorizada. • Borrar todo rastro de navegación, en concreto del navegador cada vez que se termine la sesión. las cookies. • Instalar software para la eliminación de spyware. 20 manual.indd 20 24/12/09 10:51:21

- 21. CAPÍTULO 2 SEGURIDAD EN INTERNET Ejemplos de tipos de amenza en la red Descripción Solución Posible Forma de evitarla por parte de los padres Al igual que el Spyware son Tener unas buenas Instalar programas antivirus, Malware cortafuegos… programas maliciosos que herramientas de eliminación de tienen por objetivo dañar el software malicioso así como un equipo. antivirus. Es un tipo de Spyware cuya Las soluciones más adecuadas Instalar un software Keylogger acción consiste en capturar son borrar todo el rastro de antispyware. nuestro teclado y las pantallas navegación e instalar software si es Screenlogger. para eliminar Spyware. Consiste en el robo de Los antivirus más modernos Verificar que las webs que Phishing contraseñas para su posterior suelen contar con aplicaciones visitan son las auténticas mal uso. para combatirlo. a través de los certificados digitales, instalar programas de seguridad. El correo masivo consiste en la Utilice los sistemas anti-spam Utilizando las soluciones que se Spam recepción de una gran cantidad de su proveedor de Internet dan anteriormente. de correo electrónico no o del programa de correo solicitado, que invade y puede electrónico. incluso bloquear las cuentas de No abra nunca archivos correos que utilizamos. adjuntos de un correo desconocido y borre el que no le parezca conocido. 21 manual.indd 21 24/12/09 10:51:21

- 22. CAPÍTULO 2 SEGURIDAD EN INTERNET Ejemplos de tipos de amenazas en la red Descripción Solución Posible Forma de evitarla por parte de los padres Pérdida de Cuando damos, a través de Internet, información sobre •No use siempre el mismo nombre de usuario y Dialogo con sus Hijos nuestra vida personal para contraseña en todos los privacidad poder entrar en determinados servicios que utilice. espacios comunes o para la utilización “gratuita” de •No proporcionar, por principio, datos personales como servicios. nombre, dirección, número de DNI, número de teléfono o fotografías suyas o de su familia. Compras por Internet es, igual que sucede con Cuando vaya a comprar Haga saber a sus hijos o hijas internet otros medios de comunicación, asegúrese que la empresa que no están autorizados a un terreno dominado por la utiliza un “protocolo seguro” comprar por Internet, sin su propaganda comercial igual que la (compruebe que la dirección permiso y consentimiento. TV. Muchas páginas que parecen de Internet comienza con orientadas a la “educación o “https://” y que en la parte baja el entretenimiento” contienen de la página web aparece un gran cantidad de anuncios de candado cerrado). productos o servicios no siempre No facilite sus datos personales necesarios ni beneficiosos. Por y bancarios si no está seguro otra parte es cierto que la compra de la “fiabilidad” de la empresa “on-line” en algunas empresas en la que compra. es muy segura, pero comprar en Internet no es siempre seguro. 22 manual.indd 22 24/12/09 10:51:21

- 23. CAPÍTULO 2 SEGURIDAD EN INTERNET Ejemplos de tipos de amenza en la red Descripción Solución Posible Forma de evitarla por parte de los padres Se produce cuando se acosa Observación de cómo chatea No permita que sus hijos o hijas Acoso online a un niño o niña a través de su hij@, de las caras envíen mensajes o Internet, un programa de que pone, si se siente E-mails de acoso a otros niños o mensajería instantánea o intimidad@, etc. niñas; han de comprender que por correo electrónico. Suele Posicionar el ordenador en una el acoso provoca muy serios ser una continuación del zona común. perjuicios. acoso escolar, pero utilizando Comunicación padres-hij@. Si sus hijos son objeto del acoso otros medios y no podemos de compañeros y compañeras de subestimar los problemas que la escuela, hable con el tutor o el acoso causa. tutora. Contacto Existe el riesgo de que personas Inscríbase y participe en los a través de con intereses ocultos puedan • No fotos. archivos adjuntos de enviar mismos chats que sus hijos para establecer alguna vía de conocer qué se dice y de qué internet: Pedofilia y contacto con sus hijos e hijas, generalmente por mediación de • Asegurarse de con quién se está hablando. tratan. Debería hacerles entender y aceptar a sus hijos e hijas que no Pornografía infantil algún sistema chat , sin que el menor sea consciente de ello. • No darle datos físicos ni direcciones. pueden proporcionar información personal (fotografías, nombre, número de teléfono, dirección, etc.) • No informar de los horarios que tiene. a nadie en un chat o en internet, sin su previo conocimiento. Nunca un menor puede encontrarse en persona con alguien que sólo conoce online, sin su conocimiento o presencia. 23 manual.indd 23 24/12/09 10:51:22

- 24. CAPÍTULO 2 SEGURIDAD EN INTERNET Ejemplos de tipos de amenazas en la red Descripción Solución Posible Forma de evitarla por parte de los padres Es un programa informático Instalación de antivirus y Instalar programas antivirus, Troyano más potente que el virus. antispyware, así como evitar antispyware así como programas El troyano afecta al sistema descargar archivos de fuentes que eliminen programas de tal modo que otra persona no fiables. malintencionados. puede remotamente controlarlo. Los propios contenidos de Se trata de un riesgo que no suele ser tan conocido como los • Elaborepermitido y de uso de Internet para toda se familia,acceder. de uso un código tipo de información a la que la puede con el tiempo la red anteriores. Podemos encontrar páginas desde las que se incita • Instale en el ordenador algún sistema dede otros tipos noelaptas para páginas con información pornográfica o filtro que limite acceso a a la anorexia y a la bulimia, otras menores que nos ofrecen contenidos racistas, xenófobos, pornográficos • Utilice sistemas de búsqueda en Internet especialmente orientados a menores como por ejemplo: http://yahooligans.yahoo.com/ o aquellas otras en las que determinadas sectas pretenden • Si se accede a alguna página pornográfica, hable sobre la misma con el menor en lugar de ocultarla o culpabilizarle. reclutar a nuevos miembros. • Compruebe el historial del navegador de sus hijos y hable con ellos si encuentra páginas de estos tipos. • Solicite información sobre sitios de Internet con contenidos interesantes para la formación y educación de sus hijos e hijas y visítelos con ellos. • Si alguna vez encuentra sitios con contenidos como los mencionados, conviértalos en motivo de reflexión, discusión y debate con sus hijos e hijas. 24 manual.indd 24 24/12/09 10:51:22

- 25. CAPITULO 2 SEGURIDAD EN INTERNET Mecanismos de protección personal y del ordenador Antivirus Un antivirus es un programa informático específicamente diseñado para detectar bloquear, y eliminar códigos maliciosos. Aunque se sigue utilizando la palabra antivirus, estos programas han evolucionado y son capaces de detectar y eliminar, no sólo virus, sino también otros tipos de códigos maliciosos como gusanos, troyanos, espías… 25 manual.indd 25 24/12/09 10:51:22

- 26. CAPÍTULO 2 SEGURIDAD EN INTERNET Mecanismos de protección personal y del ordenador Antivirus Hay dos tipos de antivirus diferentes: Los antivirus de escritorio se suelen utilizar en modo residente para proteger al ordenador en todo momento de cualquier posible infección, ya sea al navegar por Internet, recibir algún correo infectado o introducir en el equipo algún dispositivo extraíble que esté infectado. No necesitan que el ordenador esté conectado a Internet para poder funcionar, pero sí que es necesario actualizarlos frecuentemente para que sean capaces de detectar las últimas amenazas de virus. Por otro lado, los antivirus en línea son útiles para analizar el ordenador con un segundo antivirus cuando sospechamos que el equipo puede estar infectado. Para ejecutarlos es necesario acceder con el navegador a una página de Internet. Si bien son muy útiles para realizar un escaneo del ordenador y, de este modo, comprobar que no está infectado, no sirven para prevenir infecciones, esto sólo lo hacen los antivirus de escritorio. 26 manual.indd 26 24/12/09 10:51:22

- 27. CAPÍTULO 2 SEGURIDAD EN INTERNET Mecanismos de protección personal y del ordenador Cortafuegos En general un cortafuegos es un programa que restringe las conexiones TCP/IP que puede iniciar o recibir un ordenador conectado a una red. Hay varios tipos de cortafuegos. Los cortafuegos perimetrales, los más clásicos, hacen de pasarela entre una red local de una organización e Internet. Dejan entrar y salir sólo el tráfico que definan los administradores de la red, y habitualmente hacen traducción de direcciones de red (NAT - también llamado “enmascaramiento”) y escanean el tráfico en busca de virus y otros programas maliciosos. Los cortafuegos personales, en general, están pensados para ser instalados en un PC doméstico (o de un negocio pequeño) conectado directamente a Internet. Son especialmente recomendables para conexiones con dirección IP fija, como el ADSL. 27 manual.indd 27 24/12/09 10:51:22

- 28. 0 10 01 CAPITULO 2 SEGURIDAD EN INTERNET Mecanismos de protección personal y del ordenador 01 Análisis de ficheros 10 01 0 111 Una posible vía de propagación de código malicioso es el envío de ficheros infectados mediante correos electrónicos, 00 intercambio de archivos a través de redes P2P, descargando alguna aplicación por Internet, etc. Por ello es aconsejable que cuando 0 descargue ficheros desde Internet, reciba 11 algún correo electrónico con archivos adjuntos de procedencia desconocida o 00 no confíe en el contenido de los mismos o incluso, para obtener otra valoración respecto a un posible fichero sospechoso que haya sido detectado por su herramienta antivirus, los analice antes de proceder a 11 10 abrir dichos ficheros o ejecutarlos. 28 10 10 manual.indd 28 24/12/09 10:51:22

- 29. 0 CAPITULO 2 SEGURIDAD EN INTERNET Mecanismos de protección personal y del ordenador Antiespías La solución para evitar fugas de información de nuestro equipo pasa por usar programas antiespías. Tienen un funcionamiento similar a los programas antivirus, pero analizan el sistema en busca de programas espías y los eliminan. Estos programas no son incompatibles con los programas antivirus, sino que son complementarios. Teniendo ambos instalados en nuestro ordenador estaremos mejor protegidos contra posibles intrusiones en nuestro sistema. 29 manual.indd 29 24/12/09 10:51:22

- 30. CAPITULO 2 SEGURIDAD EN INTERNET Mecanismos de protección personal y del ordenador “Mata emergentes” O PopUP Killers Existen multitud de programas que anulan la aparición de estas molestas ventanas, llamados “Mata Emergentes” (Popup Killers), tanto gratuitos como de pago. Para parar las ventanas emergentes hay dos estrategias básicas: • No ejecutar el código que las abre.Suelen ser extensiones del navegador que interceptan • Reconocer la ventana emergente y cerrala. Suelen ser aplicaciones independientes del navegador que las llamadas para abrir reconocen la ventana por su título, su tamaño, la URL nuevas ventanas -en que cargan u otros parámetros y la cierran. Son menos JavaScript es el método eficientes pero más fiables puesto que no dependen window.open()- sin que el del mecanismo de apertura de la ventana. No obstante usuario haya hecho clic pueden fallar si hubiera dos ventanas con las mismas en un enlace de la página. características pero con contenido distinto. Por defecto En principio son más no bloquean ninguna ventana, ya que hay que indicar eficaces puesto que la expresamente qué ventanas debe cerrar. ventana emergente no se llega a abrir, pero pueden fallar si se abre con otros métodos, como desde una película de Flash. 30 manual.indd 30 24/12/09 10:51:22

- 31. CAPITULO 2 SEGURIDAD EN INTERNET Mecanismos de protección personal y del ordenador Otras herramientas de interés Escaneador de puertos Permiten examinar los puertos del PC desde los que se accede (no a otros sistemas).Su utilidad se encuentra en que nos permite comprobar qué puertos de su ordenador están expuestos en la red y si su cortafuegos está funcionando correctamente. Control Parental Antes de instalar una solución de control parental es recomendable consultar al proveedor de servicios de Internet (ISP). Muchos de ellos ofrecen como servicio a sus usuarios por una pequeña cuota sistemas de filtrado en sus redes similares a los aquí descritos. Herramientas de desinfección específicas Son pequeñas aplicaciones diseñadas para la eliminación de virus específicos y por ello fácilmente descargables, incluso para conexiones de red de baja velocidad. Enlaza a la página del fabricante donde se muestra un listado de los diferentes virus para los que tienen una herramienta de desinfección específica. 31 manual.indd 31 24/12/09 10:51:23

- 32. CAPITULO CAPÍTULO 2 SEGURIDAD EN INTERNET Mecanismos de protección personal y del ordenador Otras herramientas de interés Existen herramientas para el análisis del nivel de seguridad de un sistema. Con ayuda de las Herramientas de test de seguridad se puede comprobar cómo de seguro llega a ser un sistema, cómo poder solucionar posibles agujeros de seguridad y los cambios necesarios que se deben realizar en la configuración para obtener una máxima protección frente a posibles ataques o amenazas futuras. Las Copias de Seguridad o backup son réplicas de datos que nos permiten recuperar la información original en caso de ser necesario. Se pueden almacenar en soportes extraíbles (CDs, disquetes), en otros directorios de nuestra propia máquina, en unidades compartidas de otros equipos en red, o en otros servidores externos. En caso de que nuestros datos se pierdan o sufran algún daño, debemos recurrir a ellas para volver a la situación anterior al problema. Unas veces bastará con copiar o sobreescribir los ficheros dañados directamente y, en otras necesitaremos las opciones de restauración de las herramientas empleadas para hacer las copias de seguridad. 32 manual.indd 32 24/12/09 10:51:23

- 33. CAPÍTULO 2 SEGURIDAD EN INTERNET Mecanismos de protección personal y del ordenador Redes sociales Las redes sociales están en pleno auge y son un fenómeno imparable y revolucionario. Se han convertido en algo que los niños, adolescentes y jóvenes usan continuamente. Para ellos es un medio de expresión y de comunicación en el que comparten todo lo que hacen, siguen comunicados con sus amigos una vez que llegan a casa, comparten archivos, fotos, videos… Sin embargo no siempre las utilizan de una manera eficiente, creando algunos riesgos que pueden evitarse. Por ello, vamos a conocer un poco más sobre estas herramientas y algunos consejos que nos pueden ayudar a utilizarlas mejor. 33 manual.indd 33 24/12/09 10:51:23

- 34. CAPÍTULO 2 SEGURIDAD EN INTERNET Mecanismos de protección personal y del ordenador Qué son las redes sociales Las redes sociales son una herramienta de comunicación virtual que normalmente aglutina una comunidad de personas que se conocen, comparten un interés o desean compartir su tiempo y experiencia. Son tan populares porque una vez que las personas crean su perfil, pueden interactuar. Comunicarse con familiares y amigos, compartir mensajes, videos y fotografias, conocer nuevas personas, unirse a eventos, conocer lo que están haciendo su Las redes sociales son hoy gente, participar en una causa o incluso comunicarse o jugar a por hoy mucho más utilizadas tiempo real con otros usuarios, son algunas de las cosas por la por los jóvenes que el correo que estas redes se han hecho tan populares. electronico o programas específicos de mensajería Existen múltiples redes sociales y herramientas instantánea de comunicación social como: • Tuenti • Facebook • MySpace • Twitter • Keteke 34 manual.indd 34 24/12/09 10:51:23

- 35. CAPÍTULO 2 SEGURIDAD EN INTERNET Mecanismos de protección personal y del ordenador Riesgos a tener en cuenta de las redes sociales Posibles riesgos de las redes sociales: • Exceso de información • Invasion de la privacidad • Aceptar a “ amigos” de amigos que no conoces • Dar datos personales • Compartir fotos, videos y archivos con desconocidos • Vulnerabilidad ante acosadores en la red • Maleware de aplicaciones creadas por terceros 35 manual.indd 35 24/12/09 10:51:23

- 36. CAPÍTULO 2 SEGURIDAD EN INTERNET Mecanismos de protección personal y del ordenador Consejos para el buen uso de las redes sociales • Antes de crearte tu cuenta en una red social, a ser posible, que alguno de tus padres esté contigo para no cometer errores. • No dejes tu perfil abierto. No olvides dar a la opción “Compartir mi perfil sólo con mi lista de contactos/amigos”, evitarás muchos riesgos. • Evita revelar información privada: domicilio, colegio, numero de teléfono u otros datos personales. • Protege tu información. Usa las funciones de privacidad para aprobar o rechazar quién puede ver tu perfil. • Antes de agregar a un amigo comprueba que lo conoces. Evita aceptar desconocidos. 36 manual.indd 36 24/12/09 10:51:23

- 37. CAPÍTULO 2 SEGURIDAD EN INTERNET Mecanismos de protección personal y del ordenador Consejos para el buen uso de las redes sociales • Antes de publicar, imágenes, videos u comentarios piensa como tu familia vería estas imágenes y recuerda que por medio de tus amigos pueden entrar. • Respeta a los demás, cuidado con publicar o etiquetar información de carácter personal relativa a otras personas. • No quedes con desconocidos, aunque sea en un lugar público, a través de Internet. • Cuidado con usar alegremente aplicaciones creadas por terceros, puede ser maleware. • Confía en tu instinto: Si alguien te comenta algo extraño e inusual, pide que te quites ropa o tiene actitudes que te hagan sentir incómodo, comunícaselo inmediatamente a tus padres, ellos te ayudarán y te orientarán sobre lo que has de hacer. 37 manual.indd 37 24/12/09 10:51:23

- 38. CAPÍTULO 2 SEGURIDAD EN INTERNET Mecanismos de protección personal y del ordenador Consejos para los padres • Hable con sus hijos acerca de lo que hacen en Internet, especialmente, en las redes sociales. • Cree un perfil en la red donde se encuentra su hijo/a. • Consigue que mediten sobre la necesidad de proteger su privacidad y reputación en la red, aún con amigos. • Controle el tiempo de conexión que dedica a las redes sociales. • Esté atento sobre sus cambios de actitud, como por ejemplo que de repente no quiera usar el ordenador, puede que esten sufriendo acoso. • Comenten que tengan cuidado con los desconocidos que desean unirse a su red y explí queles que nunca deben reunirse personalmente con ellos. • Hagáles saber que confíen en su instinto y que pueden contar contigo si ven o les hacen sentir algo que les incomada. • Intenta estar informado de los beneficios y desafíos de las redes sociales. 38 manual.indd 38 24/12/09 10:51:23

- 39. CAPÍTULO 2 SEGURIDAD EN INTERNET Mecanismos de protección personal y del ordenador Consejos básicos para combatir el spam ¡Prevención! como en tantas otras cosas, más vale prevenir que curar. • Utilice al menos dos direcciones de correootra (u otras) para dar en Una para sus contactos más importantes, y electrónico (o un alias). sitios web o listas de correo, de forma que si empieza a recibir mucho correo basura pueda desechar esa dirección. • Evite donde son muy fácilescorreo aparezca en sitios web, que su dirección de de capturar, especialmente si se usan enlaces de tipo mailto. Y si aparece en algún sitio web, mejor ponerla como una imagen o escrita de forma no explícita, por ejemplo: midireccion arroba midominio punto es/org/com/etc 39 manual.indd 39 24/12/09 10:51:23

- 40. CAPÍTULO 2 SEGURIDAD EN INTERNET Mecanismos de protección personal y del ordenador Consejos básicos para combatir el spam • Procure no participar en mensajes encadenados (como bulos) que son remitidos masivamente a numerosos destinatarios en el campo “Para”. Si responde intente borrar siempre las direcciones de los destinatarios originales, que aparecen en el cuerpo del mensaje. Recomiende a sus contactos que usen el campo “CCO” (Con Copia Oculta) o que usen listas de distribución de correo. • Nunca responda al spam, a no ser que esté convencido de de que proviene de una fuente seria. La dirección del remitente suele ser falsa, así que si devuelve el correo, probablemente le llegue a alguien que no tenga nada que ver. Las instrucciones para no recibir más mensajes similares también suelen ser falsas, y normalmente lo único que se consigue es confirmar al spammer que la cuenta está activa y recibirá más correo basura. Y por supuesto, no adquiera nunca productos anunciados mediante spam para no sustentar estas prácticas. 40 manual.indd 40 24/12/09 10:51:24

- 41. • Utilización de filtros anti-spam. Como se explicavarias técnicas para han desarrollado numerosos programas que usan a continuación, se separar el correo basura del deseado. Son medidas paliativas, que no atacan directamente la raíz del problema, pero al menos ahorran al usuario el tiempo de hacerlo manualmente. • Denuncia.en la creación de listas negras. También puede enviarspam y participe Denuncie a las autoridades competentes el envío de correo a las cuentas postmaster o abuse de los servidores de correo por los que ha pasado el mensaje, aunque sólo el último (registrado por nuestro servidor de correo) es fiable. Esta información aparece en las cabeceras del mensaje. 41 manual.indd 41 24/12/09 10:51:24

- 42. CAPÍTULO 2 SEGURIDAD EN INTERNET Mecanismos de protección personal y del ordenador Técnicas de filtrado del spam Se han desarrollado varias técnicas para filtrar el correo no deseado. Algunas se centran en las cabeceras del mensaje, otras en el cuerpo y otras en el mensaje completo. Los filtros más efectivos suelen utilizar varias técnicas. • Filtrado por camposlos clientes de de correo electrónico. Prácticamente todos del mensaje correo electrónico permiten clasificar el correo según la dirección o el dominio del remitente, o por la aparición de ciertas palabras en el asunto o en el cuerpo del mensaje. Estos filtros pueden eliminar un pequeño porcentaje de spam, pero los spammers los derrotan con facilidad falsificando las cabeceras del mensaje y modificando las palabras más relevantes. Además, exigen una configuración totalmente manual. Su mayor utilidad es la creación de listas blancas de remitentes conocidos, cuyos mensajes podrían ser considerados spam por otros métodos. • Análisis decomprobaciónbúsqueda de datos falsos en las cabeceras, si incluyendo cabeceras: de que existe la dirección del remitente, de las estafetas por las que supuestamente ha pasado el correo existen, si están abiertas o si hay campos malformados. 42 manual.indd 42 24/12/09 10:51:24

- 43. • Listas negrashay de servidores demediante la colaboración de varios usuarios. Las públicas, creadas correo o dominios (DNS) que se sabe que envían spam y de mensajes. Funciona de forma parecida a un antivirus, se crean resúmenes digitales (hash) de los mensajes de spam y los mensajes recibidos se comparten en una base de datos. • Filtros suelen seren elmás efectivos. La idea básicaestudio del mayoría en sí y basados los contenido. Se basan en el es que la mensaje del spam intenta transmitir unos mensajes muy concretos y con un tono muy peculiar, así que debe de ser posible distinguirlos de los mensajes deseados que intercambia un usuario con otros. La mayoría de los utilizados actualmente se basan en un método de filtrado bayesiano. A grandes rasgos, consiste en contar las palabras que aparecen en una muestra de mensajes deseados y no deseados y asignarles una probabilidad en función de su frecuencia. Las que aparezcan más a menudo en mensajes no deseados tendrán una probabilidad alta de ser parte de un spam. 43 manual.indd 43 24/12/09 10:51:24

- 44. CAPITULO 2 SEGURIDAD EN INTERNET Mecanismos de protección personal y del ordenador Programas de interés Existen diferentes programas que tienen diferentes utilidades: poder controlar el tiempo que estén los niños en el ordenador, evitar que utilicen determinadas aplicaciones, hacer que la navegación sea lo más segura posible, supervisar el ordenador del hijo desde otro, etc. 44 manual.indd 44 24/12/09 10:51:24

- 45. CAPÍTULO 2 SEGURIDAD EN INTERNET Mecanismos de protección personal y del ordenador Programas de interés Poder controlar el tiempo que estén los niños en el ordenador ¡ Consejo! Cree cuentas de usuarios limitadas en las que no tengan acceso a realizar determinadas acciones Kids PC Time Administrator Es un excelente programa que ayuda a controlar el tiempo que los niños pasan frente al ordenador. Con Kids PC Time Administrator se puede asignar límites de tiempo individuales para cada niño, por medio de tablas de horarios. Además, el programa graba todas las acciones de los niños dentro de un fichero de reporte, permitiéndole analizar sus acciones en el ordenador. Cuenta con protección por contraseña, evitando cualquier cambio o desinstalación. Otras funciones de seguridad: previene la instalación de nuevos programas, deshabilita el administrador de tareas, restringe el acceso a aplicaciones del panel de control, etc. 45 manual.indd 45 24/12/09 10:51:24

- 46. CAPITULO 2 SEGURIDAD EN INTERNET Mecanismos de protección personal y del ordenador Programas de interés Hacer que la navegación sea lo más segura posible. Parental Filter: Es un filtro de control especializado que permite a los padres bloquear al acceso a cualquier contenido pornográfico desde el navegador. Posee una base de datos integrada de sitios bloqueados, además de una lista de palabras clave que escanea en otras páginas bloqueándolas si encuentra alguna coincidencia con alguna de estas palabras. Naomi: es un avanzado programa gratuito de filtros parentales para Internet capaz de monitorear constantemente todas las conexiones con el claro objetivo de proteger a los niños de cualquier material inapropiado. Naomi cuenta con las siguientes características en sus tecnologías de filtrado: Análisis heurístico capaz de reconocer nuevos sitios automáticamente, análisis semántico de contenidos... 46 manual.indd 46 24/12/09 10:51:25

- 47. CAPITULO 2 SEGURIDAD EN INTERNET Mecanismos de protección personal y del ordenador Programas de interés Hacer que la navegación sea lo más segura posible. ¡Consejo! UTILIZE BUSCADORES EXCLUSIVOS PARA NIÑOS COMO: www.buscadorinfantil.com/ Control Kids: Está especialmente diseñado para prohibir el acceso a sus hijos a esas páginas web no aptas o, simplemente, para borrar contenido malicioso que ellas adjunten. Como su nombre indica, nos permite controlar sus actividades en Internet y saber qué sitios fueron visitados. Bajo un historial, todo es registrado… hasta cada tecla pulsada. Restringe descargas, borra spywares... 47 manual.indd 47 24/12/09 10:51:25

- 48. CAPITULO 2 SEGURIDAD EN INTERNET Mecanismos de protección personal y del ordenador Programas de interés Super visar el ordenador del hijo desde otro UltraVNC. Permite trabajar en un ordenador remoto como si se estuviera sentado frente a él. Puede ser muy útil para las siguientes situaciones: • Ayudar a un familiarnuestro ocon su ordenador desde el o amigo desde cualquier otro. • Controlar el ordenador propio desde el trabajo. • Ver el ordenador del profesor y éste el de los alumnos y rectificar lo que se precise. • Controlar los ordenadores de casa instalados en Red. 48 manual.indd 48 24/12/09 10:51:25

- 49. CAPITULO 2 SEGURIDAD EN INTERNET Mecanismos de protección personal y del ordenador Programas de interés Pack Seguridad Total Un pack de protección combinada de Antivirus, Anti-intrusos, El Pack Seguridad Total proporciona una protección Canguro Net Plus y Filtro de completa y fácil de usar contra los ataques a nivel de red; contra todo tipo de amenazas malware a nivel de correo contenidos; y contra correo basura (spam) y timos por correo (Phishing), gracias a la combinación de las distintas protecciones integradas, firewall bidireccional, antivirus proactivo y antispam inteligente. También incorpora el programa Canguro Net, un servicio de filtrado de accesos a Internet que permite limitar los accesos a páginas web según su contenido, como por ejemplo: • Azar • Música También permite limitar la descarga de archivos en • Bombas • Pornografía cualquiera de los siguientes formatos: • Compras • Racismo • Mp3 • Drogas • Rosa • Mpeg • Hackers • Sectas • Avi • Juegos • Violencia • Exe • Modelos • Zip 49 manual.indd 49 24/12/09 10:51:25

- 50. CAPÍTULO 2 SEGURIDAD EN INTERNET Consejo para proteger a los menores Si además seguimos No obstante, ninguna de las de cerca los progresos de los herramientas que hemos visto son una menores, ayudándoles en lo que solución efectiva al 100% y no están pensadas podamos y hablando con ellos como sustituto a la supervisión parental. abiertamente les estaremos Están enfocadas como una ayuda a padres y proporcionando el entorno educadores para disminuir el tiempo que deben necesario para un uso pasar supervisando y dar más sensación de seguro de internet. autonomía al menor. 50 manual.indd 50 24/12/09 10:51:25

- 51. CAPITULO 2 SEGURIDAD EN INTERNET Consejo para proteger a los menores Reglas básicas • Hable siempre con sus hijos e hijas sobre lo que hacen y encuentran en Internet. • Acuerde con sus hijos edirección, nunca proporcionen información personal familiar: edad, hijas que nº DNI, teléfono, etc. • Tengalo envía. con el e-mailcorreos sospechosos. cuando no conoce quién cuidado Nunca abra y los archivos adjuntos, • Muéstrese interesado porlos sistemas deque sus hijos e hijas hacen online, especialmente en las amistades “Chats” y de mensajería instantánea. • Animeincómodos, e hijas para que le informen de todo lo que les haga sentir a sus hijos les desagrade u ofenda. • Evite páginas conlea en Internet. o falsos. No crea todo lo que encuentra, vea o contenidos nocivos 51 manual.indd 51 24/12/09 10:51:25

- 52. CAPITULO 2 SEGURIDAD EN INTERNET Consejo para proteger a los menores Reglas básicas • Mantenga un e hijas hacen de Internet. el Centro Escolar sobre el uso que sus hijos contacto permanente con • No culpabilice a sus hijos e hijas sobre lo que ocurra en Internet, ni sea alarmista. • Acuerde pero establezca un tiempo concretohijos e hijas hagan uso de Internet, un tiempo “generoso” para que sus de uso. • Acuerde un código familiar de uso de Internet. • Disfrute Internet con sus hijos e hijas. • Preste atención a sus “ciber-amistades” en la misma media que lo hace con sus amistades en la vida real. 52 manual.indd 52 24/12/09 10:51:25

- 53. CAPITULO 2 SEGURIDAD EN INTERNET Consejo para proteger a los menores Reglas básicas • Pídale queole informe de cualquier conducta o contacto que le resulte incómodo sospechoso. • Vigile el tiempo de conexión del menor a Internet para evitar que desatienda otras actividades. • Utilice herramientas de controllos menores. le ayudan en el filtrado de los contenidos accesibles por parental que • Cree una cuenta de usuario limitado para el acceso del menor al sistema. • Retírele la Webcam, no suelen utilizarla y puede ser controlada remotamente. • Informar y hablar no es sinónimo de controlar y agobiar en exceso. 53 manual.indd 53 24/12/09 10:51:26

- 54. CAPITULO 2 SEGURIDAD EN INTERNET Consejo para proteger a los menores Precauciones cuando se conecten. Insista en que sus hijos tomen estas precauciones cuando se conecten Los padres pueden proteger a sus hijos contra los depredadores de Internet y el material para adultos siguiendo algunos consejos de seguridad sencillos. • No teléfono, nombre o dirección de lapersonal como dirección, número de deben revelar nunca información escuela. Deberían utilizar siempre un nombre falso. • No deben aceptar conocer a nadie de un foro en persona. • No deben intercambiar fotografías personales por correo ni enviar fotografías escaneadas por Internet. 54 manual.indd 54 24/12/09 10:51:26

- 55. CAPITULO 2 SEGURIDAD EN INTERNET Consejo para proteger a los menores Precauciones cuando se conecten. • No responder nunca a mensajes en tono amenazante. • Deben avisar siempre que les atemoriza. algún comentario o mantienen una charla a los padres si reciben • Si su hijo tiene un nuevo “amigo”, pídale que se lo presente en línea. • Cumplir con las normas que usted establece y las que establece su proveedor de servicios. Muchos proveedores de servicio tienen reglamentaciones relacionadas con el comportamiento en línea. Si no se cumplen, el proveedor de servicios puede suspender la cuenta del usuario temporaria o permanentemente. 55 manual.indd 55 24/12/09 10:51:26

- 56. CAPITULO 2 SEGURIDAD EN INTERNET Consejo para proteger a los menores Los padres también tienen que.... Para proteger a sus hij@s los padres también tienen que • Aprender a usar el ordenador y a bloquear el acceso a páginas censurables. • Ubicar el ordenador en unpara poder supervisar a sus hijos. no en habitaciones individuales lugar de la casa de uso familiar y • Compartir la dirección de correo electrónico con su hijo para poder supervisar los mensajes. • Confeccionar una lista directo a ellas.con las páginas preferidas de su hijo para tener acceso de “favoritos” • Navegar con ellos para enseñarles a comportarse adecuadamente. 56 manual.indd 56 24/12/09 10:51:26

- 57. CAPITULO 2 SEGURIDAD EN INTERNET Consejo para proteger a los menores Los padres también tienen que.... • Prohibir ade seguridadentre le ofrece privados; OSP, con software medidas su hijo que que en foros su ISO o bloquéelos con las especial de bloqueo o filtrado. Tenga presente que al enviar mensajes a un foro, su hijo comparte su dirección electrónica con otras personas. • Revisar el estado de cuenta de su tarjeta de crédito y la factura de servicio telefónico para detectar gastos desconocidos. • Averiguar qué protección endel horario escolar y las casas de los de cuidado infantil después línea ofrecen la escuela, el centro amigos de su hijo, o cualquier lugar en el que el niño podría usar una computadora sin su supervisión. • Tomarincómodo. su hijo si le informa de un intercambio que le hizo sentir en serio a • Enviar copias de mensajes obscenos o pornográficos queousted o su hijo hayan recibido a su proveedor de servicio de Internet servicio en línea. 57 manual.indd 57 24/12/09 10:51:26

- 58. CAPITULO 2 SEGURIDAD EN INTERNET Consejo para proteger a los menores Los padres también tienen que.... • Si su hijoconrecibido pornografía infantil por Internet, póngase en contacto ha su comisaría local y organismos competentes. Una buena forma de • Tenga presente que muchos sitios usan “cookies,”como por ejemplo registran información específica sobre el usuario, dispositivos que proteger a sus hijos es enseñarles cómo usar el nombre, la dirección de correo electrónico y las preferencias de Internet de manera compras. Estos dispositivos se pueden desactivar - consulte a su segura. proveedor de servicios en línea para obtener más información. * Internet ofrece información * Si juega un papel activo muy útil y puede ayudar cuando sus hijos navegan por a sus hijos a ampliar sus la red, se asegurará de que horizontes de maneras obtengan el máximo beneficio desconocidas por las de la información apta para generaciones anteriores. niños que ofrece. 58 manual.indd 58 24/12/09 10:51:26