Escuela Segura Ssp

•Als PPT, PDF herunterladen•

0 gefällt mir•495 views

Melden

Teilen

Melden

Teilen

Empfohlen

Weitere ähnliche Inhalte

Was ist angesagt?

Was ist angesagt? (19)

Prevencion de delitos tecnologicos y ciberbullying

Prevencion de delitos tecnologicos y ciberbullying

¿Cómo navegar seguro por Internet?Tipos de estafas en la red

¿Cómo navegar seguro por Internet?Tipos de estafas en la red

Ataques cibernéticos: ¿qué puede hacer un hacker con tu computadora?

Ataques cibernéticos: ¿qué puede hacer un hacker con tu computadora?

PC zombie, Spim, Spear, Phishing, Ransomware, Spam y Scam

PC zombie, Spim, Spear, Phishing, Ransomware, Spam y Scam

Investigación 3 -pc zombie, spim, ransomware, spam, phishing y scam

Investigación 3 -pc zombie, spim, ransomware, spam, phishing y scam

PC zombie, Phishing, Spim, Spear Phishing, Ransomware, Spam, y Scam. Principa...

PC zombie, Phishing, Spim, Spear Phishing, Ransomware, Spam, y Scam. Principa...

Pc zombie, phishing, spim, spear phishing, ransomware, spam, y scam.principal...

Pc zombie, phishing, spim, spear phishing, ransomware, spam, y scam.principal...

Andere mochten auch

Andere mochten auch (6)

Programas de Prevención del Delito de acuerdo a la Edad del Infractor

Programas de Prevención del Delito de acuerdo a la Edad del Infractor

Programa Escuela Segura - Guia para alumnos 3o y 4o

Programa Escuela Segura - Guia para alumnos 3o y 4o

Ähnlich wie Escuela Segura Ssp

Ähnlich wie Escuela Segura Ssp (20)

Cómo resguardarte del robo de identidad en internet

Cómo resguardarte del robo de identidad en internet

Cuarto medio. Unidad 2. Clase 3. Los peligros de las redes sociales.

Cuarto medio. Unidad 2. Clase 3. Los peligros de las redes sociales.

Kürzlich hochgeladen

Kürzlich hochgeladen (20)

SESION DE PERSONAL SOCIAL. La convivencia en familia 22-04-24 -.doc

SESION DE PERSONAL SOCIAL. La convivencia en familia 22-04-24 -.doc

La empresa sostenible: Principales Características, Barreras para su Avance y...

La empresa sostenible: Principales Características, Barreras para su Avance y...

Caja de herramientas de inteligencia artificial para la academia y la investi...

Caja de herramientas de inteligencia artificial para la academia y la investi...

2 REGLAMENTO RM 0912-2024 DE MODALIDADES DE GRADUACIÓN_.pptx

2 REGLAMENTO RM 0912-2024 DE MODALIDADES DE GRADUACIÓN_.pptx

TIPOLOGÍA TEXTUAL- EXPOSICIÓN Y ARGUMENTACIÓN.pptx

TIPOLOGÍA TEXTUAL- EXPOSICIÓN Y ARGUMENTACIÓN.pptx

PIAR v 015. 2024 Plan Individual de ajustes razonables

PIAR v 015. 2024 Plan Individual de ajustes razonables

Lecciones 05 Esc. Sabática. Fe contra todo pronóstico.

Lecciones 05 Esc. Sabática. Fe contra todo pronóstico.

ACERTIJO DE POSICIÓN DE CORREDORES EN LA OLIMPIADA. Por JAVIER SOLIS NOYOLA

ACERTIJO DE POSICIÓN DE CORREDORES EN LA OLIMPIADA. Por JAVIER SOLIS NOYOLA

proyecto de mayo inicial 5 añitos aprender es bueno para tu niño

proyecto de mayo inicial 5 añitos aprender es bueno para tu niño

Escuela Segura Ssp

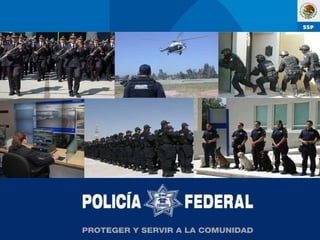

- 3. Visión Avanzar hacia un nuevo modelo de Policía a nivel Nacional. Misión Proteger y servir a las personas y a la sociedad en su integridad física, derechos y bienes, salvaguardando las libertades, el orden y la paz pública. CAMPAÑA NACIONAL DE PREVENCIÓN CONTRA EL DELITO CIBERNÉTICO

- 4. CAMPAÑA NACIONAL DE PREVENCIÓN CONTRA EL DELITO CIBERNÉTICO

- 5. Canales de Denuncia Factores de Riesgo Factores de Protección Prevención Integral del Delito La Familia como elemento educador PREVENCIÓN INTEGRAL DEL DELITO

- 6. Es el robo o manipulación de datos o servicios por medio de piratería o virus, el robo de identidad y fraudes en el sector bancario o del comercio electrónico. Se cometen mediante el uso de computadoras, sistemas informáticos u otros dispositivos de comunicación y tienen por objeto causar daños, pérdidas e impedir el uso de sistemas informáticos. DELITO CIBERNÉTICO

- 7. Dos tipos de Delitos Cibernéticos DELITO CIBERNÉTICO

- 14. “ En materia de delito, los minutos que pasan es la verdad que huye” REFLEXIÓN

- 15. La denuncia anónima es una herramienta que permite a cualquier persona comunicar escrita o telefónicamente a la autoridad los delitos de los que fue víctima o testigo. Seguro Confiable Gratis 089 089 DENUNCIA ANÓNIMA

- 17. ¡ GRACIAS !