Computer security

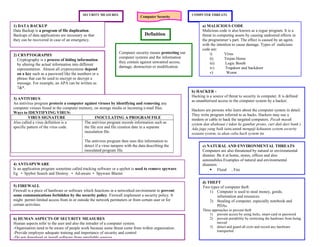

- 1. SECURITY MEASURES 1) DATA BACKUP Data Backup is a program of file duplication. Backups of data applications are necessary so that they can be recovered in case of an emergency. 2) CRYPTOGRAPHY Cryptography is a process of hiding information by altering the actual information into different representation. Almost all cryptosystems depend on a key such as a password like the numbers or a phrase that can be used to encrypt or decrypt a message. For example, an APA can be written as 7&*. Computer Security Definition Computer security means protecting our computer systems and the information they contain against unwanted access, damage, destruction or modification. We need to protect our computer from any 3) ANTIVIRUS An antivirus program protects a computer against viruses by identifying and removing any computer viruses found in the computer memory, on storage media or incoming e-mail files. Ways to IDENTIFYING VIRUS: VIRUS SIGNATURE INOCULATING A PROGRAM FILE Also called a virus definition is a The antivirus program records information such as specific pattern of the virus code. the file size and file creation date in a separate inoculation file. The antivirus program then uses this information to detect if a virus tampers with the data describing the inoculated program file. 4) ANTI-SPYWARE Is an application program sometime called tracking software or a spybot is used to remove spyware. Eg • Spybot Search and Destroy • Ad-aware • Spyware Blaster 5) FIREWALL Firewall is a piece of hardware or software which functions in a networked environment to prevent some communications forbidden by the security policy. Firewall implement a security policy. It might permit limited access from in or outside the network perimeters or from certain user or for certain activities. 6) HUMAN ASPECTS OF SECURITY MEASURES Human aspects refer to the user and also the intruder of a computer system. -Organisation need to be aware of people work because some threat come from within organization. -Provide employee adequate training and importance of security and control -Do not download or install software from unreliable sources. COMPUTER THREATS a) MALICIOUS CODE Malicious code is also known as a rogue program. It is a threat to computing assets by causing undesired effects in the programmer’s part. The effect is caused by an agent, with the intention to cause damage. Types of malicious code are: i) Virus ii) Trojan Horse iii) Logic Bomb iv) Trapdoor and backdoor v) Worm b) HACKER Hacking is a source of threat to security in computer. It is defined as unauthorised access to the computer system by a hacker. Hackers are persons who learn about the computer system in detail. They write program referred to as hacks. Hackers may use a modem or cable to hack the targeted computers. Pecah masuk system dan ubahsuai ( tukar ke gambar prono, curi duit dari bank ) Ada juga yang baik iaitu,untuk menguji kekuatan system security sesuatu system, ia akan cuba hack system itu c) NATURAL AND ENVIRONMENTAL THREATS Computers are also threatened by natural or environmental disaster. Be it at home, stores, offices and also automobiles.Examples of natural and environmental disasters: Flood , Fire d) THEFT Two types of computer theft: 1) Computer is used to steal money, goods, information and resources. 2) Stealing of computer, especially notebook and PDAs. Three approaches to prevent theft 1) prevent access by using locks, smart-card or password 2) prevent portability by restricting the hardware from being moved 3) detect and guard all exits and record any hardware transported

- 2. Ukuran Keselamatan 1) DATA BACKUP Adalah program menduplikasi fail. Perlu jika ada keskes kecemasan. 2) CRYPTOGRAPHY / Kriptografi Proses menyembunyikan maklumat dengan mengubah maklumat tertentu kepada bentuk yang lain. Biasa bergantung kepada kata kunci seperti nombor atau frasa tertentu yang digunakan untuk enkrip atau dekrip mesej.Contoh: APA boleh ditulis sebagai 7&*. Keselamatan Komputer Maksud Keselamatan komputer bermaksud melindungi sistem komputer dan maklumat daripada pencerobohan capaian, kerosakan, kemusnahan dan modifikasi seperti hackers, crackers 3) ANTIVIRUS Sebuah program antivirus melindungi komputer terhadap virus dengan mengenalpasti dan menghapuskan virus komputer yang ditemui di dalam memori komputer, pada media simpanan atau e-mel fail masuk. Cara untuk IDENTIFIKASI VIRUS: VIRUS SIGNATURE INOCULATING A PROGRAM FILE Digelar juga sebagai definisi virus Program antivirus merekod maklumat seperti saiz adalah patern spesifik kepada kod virus fail dan tarikh fail dicipta dalam fail inokulasi terpisah Program antivirus kemudian menggunakan maklumat ini jika ada virus dikesan dengan data fail yang telah dinokulasi terpisah tadi 4) ANTI-SPYWARE Adakah program aplikasi kadang-kadang disebut perisian pelacakan atau spybot yang digunakan untuk menghapuskan spyware. Misalnya • Spybot Search and Destroy Ad-aware • • Spyware Blaster 5) FIREWALL Firewall adalah sebuah peranti keras atau perisian yang berfungsi dalam persekitaran rangkaian untuk mencegah beberapa komunikasi dilarang oleh polisi keselamatan. Firewall melaksanakan dasar keselamatan. Mungkin kebenaran terhad dari dalam atau luar perimeter rangkaian atau dari pengguna tertentu atau untuk kegiatan tertentu 6) ASPEK TINDAKAN KESELAMATAN MANUSIA aspek Manusia merujuk pada pengguna dan juga penyusup sistem komputer. -Organisasi perlu menyedari pekerjaan orang kerana beberapa ancaman datang dari dalam organisasi. -Menyediakan latihan pekerja yang mencukupi dan pentingnya keselamatan dan kawalan -Jangan men-download atau memasang software dari sumber yang boleh dipercayai. Ancaman Komputer a) Kod malicious / Kod Jahat Dikenali juga sebagai program rogue(tak berguna) ia mengancam komputer dengan menyebabkan kesan yang tidak diingini dalam bahagian pengaturcaraan. Kesanya disebabkan oleh agen dan keperihatinan untuk merosakkan. Jenis kod-kod jahat adalah: vi) Virus vii) Trojan Horse viii) Logic Bomb ix) Trapdoor and backdoor x) Worm b) HACKER Hacking merupakan sumber ancaman bagi keselamatan di komputer. Hal ini ditakrifkan sebagai akses tidak sah ke sistem komputer oleh hacker. Hacker adalah orang yang belajar tentang sistem komputer secara detail. Mereka menulis program disebut sebagai hacks. Hacker boleh menggunakan modem atau kabel untuk hack komputer target. Masuk Pecah sistem dan ubahsuai (Kemudahan penyelesaian ke gambar prono, curi duit dari bank)Ada Juga Yang Baik iaitu, untuk menguji sistem keselamatan Sesuatu sistem c) ANCAMAN BENCANA ALAM Komputer juga diancam oleh bencana alam atau persekitaran. Baik itu di rumah, kedai, pejabat dan juga automobiles.Contoh bencana alam dan persekitaran: Banjir, Kebakaran d) THEFT Dua jenis kecurian komputer: 3) Komputer digunakan untuk mencuri wang, barang, maklumat dan sumber daya. 4) Mencuri komputer, terutama notebook dan PDA. Tiga pendekatan untuk mencegah kecurian 4) mencegah akses oleh kunci menggunakan, smart-card atau kata laluan 5) mencegah portabilitas dengan menyekat hardware dari yang dipindahkan 6) mengesan dan menjaga semua jalan keluar dan mencatat setiap peranti keras yang diangkut