Συστήματα ανίχνευσης εισβολών με νευρωνικά δίκτυα

- 1. ΑΝΑΞΑΓΟΡΑΣ ΦΩΤΟΠΟΥΛΟΣ ~2009~ ΠΑΠΑΔΗΜΗΤΡΙΟΥ ΓΙΩΡΓΟΣ

- 2. Τα συστήματα ανίχνευσης εισβολής έχουν προοδεύσει πολύ από τότε που συνειδητοποιήθηκε η αναγκαιότητα τους. Ανακαλύφθηκαν πολλές ανεπάρκειες αυτής της τεχνολογίας και τα τεχνητά νευρωνικά δίκτυα αναγνωρίστηκαν σαν ένα πιθανό μοντέλο για να ξεπεραστούν αυτές οι ανεπάρκειες. Η έρευνα πάνω στο πως τα Νευρωνικά Δίκτυα εφαρμόζονται στα συστήματα ανίχνευσης εισβολής ήταν περιορισμένη. Αλλά τελευταίες έρευνες έδειξαν ότι διάφορες τοπολογίες νευρωνικών δικτύων έχουν εξαιρετικά αποτελέσματα στα συστήματα ανίχνευσης εισβολής.

- 3. Η ιδιότητα της γενίκευσης των νευρωνικών δικτύων τους επιτρέπει να ανιχνεύουν τα day-0 attacks (νέα τροποποιημένη προσπάθεια εισβολής). H ιδιότητα της ταξινόμησης των προτύπων χρησιμοποιείται στην κατηγοριοποίηση επίθεσης και την πιστοποίηση συναγερμού(alert validation) Οι λάθος συναγερμοί ανίχνευσης είναι το μεγαλύτερο μειονέκτημα των συστημάτων ασφαλείας. Με τα νευρωνικά δίκτυα και την δυνατότητα τους να αυτοεκπαιδεύονται το ποσοστό των λάθος συναγερμών μειώνεται ακόμα και στο 5-7%. Γιατί μπορούν να συνεργαστούν με άλλα συστήματα ασφαλείας δημιουργώντας πολύ- επίπεδη ασφάλεια. Όσες περισσότερες επιθέσεις δεχτεί το δίκτυο τόσο καλύτερη η ασφάλεια που μπορεί να παρέχει καθώς αυτό-εκπαιδεύεται. Μπορούν να χρησιμοποιηθούν για την κατηγοριοποίηση των επιθέσεων

- 4. Μπορούν να χρησιμοποιηθούν σαν συστήματα γενικευμένης ανίχνευσης ως συστήματα βασισμένων στην υπογραφή ανίχνευσης κακής χρήσης Υπάρχει η δυνατότητα χρήσης της Τεχνητής Νοημοσύνης για την δημιουργία βάσης κακόβουλων προγραμμάτων Τα νευρωνικά δίκτυα με το μη-εποπτευόμενο μοντέλο εκπαίδευσης χρησιμοποιούνται για την ανάλυση συμπεριφοράς χρήστη Το πολλά υποσχόμενο ιεραρχικό μοντέλο πολύ-επίπεδης ασφάλειας με νευρωνικά δίκτυα ενοποιεί τα πλεονεκτήματα ασφάλειας διαφόρων τεχνολογιών όπως honeypots, firewalls, log files, Packet filtering και Intrusion Detection System Τα νευρωνικά δίκτυα μπορούν να προσφέρουν ανίχνευση και εντοπισμό σε πραγματικό χρόνο και όχι έπειτα από την εκτέλεση του προγράμματος

- 5. Τα συστήματα ανίχνευσης εισβολής με νευρωνικά δίκτυα μπορούν να θεωρηθούν σαν ένας «εφαρμοσμένος αναλυτής» ο οποίος θα συνεργάζεται με ένα πιο σταθερό παραδοσιακό σύστημα ανίχνευσης εισβολής. Τα νευρωνικά δίκτυα μπορούν να χρησιμοποιηθούν για να προεπεξεργασθούν μεγάλο όγκο δεδομένων εισόδου έτσι ώστε να κανονικοποιηθούν και να παρουσιαστούν σε μία στατιστική μηχανή ανίχνευσης. Τα νευρωνικά δίκτυα μπορούν επίσης να χρησιμοποιηθούν για την μεταεπεξεργασία δεδομένων με αντικείμενο την αναγνώριση, την μείωση ή ακόμα και την εξαφάνιση των ψευδών-ορθών εφαρμογών. Δηλαδή εφαρμογών που ήταν άφοβες αλλά αναγνωρίζονταν ως επικίνδυνες για το σύστημα ύστερα από την επεξεργασία το σύστημα ασφάλειας θα έχει υπόψην του την ορθότητα ή μη της εφαρμογής.

- 6. Δυσκολία στην εκπαίδευση του νευρωνικού δικτύου Περιορισμένη συντήρηση νευρωνικού δικτύου Πιθανότητα εκχώρησης μεγάλου ποσοστού μνήμης και υπολογιστικής δύναμης Δυσκολία στην ενοποίηση των διαφόρων τεχνικών στο ιεραρχικό μοντέλο και του περιορισμού της αυτονομίας τους Απαιτεί μακροχρόνια εξέλιξη προς την τελειοποίηση της εφαρμογής Ο λάθος αρχικός προγραμματισμός του δικτύου μπορεί να στρέψει το νευρωνικό δίκτυο εναντίον του ίδιου του συστήματος Δεν έχει μελετηθεί η δυνατότητα εξωγενούς επίθεσης στο νευρωνικό δίκτυο Δυσκολία χρησιμοποίησης των συστημάτων ασφαλείας με νευρωνικά δίκτυα από μη-εξειδικευμένους χρήστες

- 7. Νευρωνικά Δίκτυα Ανίχνευσης Εισβολής NNID Εφαρμογή των νευρωνικών δικτύων στην ασφάλεια συστήματος UNIX Ανίχνευση ανωμαλιών με χρήση Νευρωνικών δικτύων Ιεραρχική Ανίχνευση Δικτυακών συστημάτων ασφαλείας χρησιμοποιώντας ταξινόμηση Νευρωνικών δικτύων Τεχνητά νευρωνικά δίκτυα για την ανίχνευση κακής χρήσης Ανίχνευση ανωμαλίας και κακής χρήσης χρησιμοποιώντας νευρωνικά δίκτυα Δίκτυα Elman για την ανίχνευση ανωμαλιών

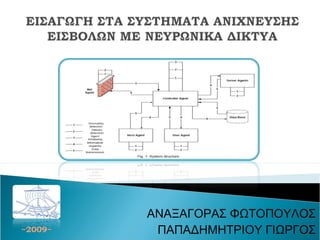

- 8. Αυτά τα συστήματα έχουν τα εξής πλεονεκτήματα: ◦ Διανομη:Λειτουργική ανεξαρτησία των μερών συστημάτων, δυνατότητα της επίλυσης των ετερογενών στόχων από όλες τις περιοχές. ◦ Νοημοσύνη: Η δυνατότητα να προσαρμοστεί στο μεταβαλλόμενο περιβάλλον ◦ Εξελιξιμότητα: Ιδιότητα που κάνει πιθανό την επίλυση νέων στόχων χωρίς να φέρει τις σημαντικές αλλαγές στην αρχιτεκτονική συστημάτων Το σύστημα πρακτόρων προορίζεται να γίνει ένα σύστημα αλληλεπίδρασης πρακτόρων που συντονίζονται από το γενικό σφαιρικό σκοπό (στρατηγική) αλλά αρκετά αυτόνομο ώστε να πραγματοποιήσει τους στόχους τους στα πλαίσια της γενικής στρατηγικής (η ίδιο- τακτική). Το ενσωματωμένο δίκτυο IDS πρέπει να ανιχνεύσει τους διαφορετικούς τύπους επίθεσης (γνωστούς και άγνωστους) και τις δραστηριότητες ανωμαλίας. Για να καλύψει αυτές τις απαιτήσεις πρέπει να περιέχει τις διάφορες (μάλλον αυτόνομες) διαλογικές ενότητες. Τέτοια αρχιτεκτονική μπορεί να εφαρμοστεί στη βάση της προσέγγισης πρακτόρων. Ένας σημαντικός ρόλος διαδραματίζεται από τον πράκτορα χρηστών που πρέπει να παρακολουθήσει τη συμπεριφορά χρηστών και να ανιχνεύσει τις ανωμαλίες στη δραστηριότητά του. Άλλοι τύποι πρακτόρων είναι αρμόδιοι για άλλες πτυχές της ασφάλειας.

- 10. Μέχρι στιγμής τα νευρωνικά δίκτυα έχουν ερευνηθεί στις εφαρμογές συστημάτων ανίχνευσης εισβολών χρησιμοποιώντας τα feed-forward Back-propagation δίκτυα. Οι πρόσφατες έρευνες επικεντρώνονται στα μη-εποπτευόμενα μοντέλα Self Organizing Map και τα αναδρομικά δίκτυα Elman με πολύ καλά αποτελέσματα. Η νέα τάση των ερευνών επικεντρώνεται κυρίως σε δύο τομείς ◦ Μελέτη άλλων τοπολογιών νευρωνικών δικτύων (–κυρίως αναδρομικών-) ◦ Ενσωμάτωση των βασισμένων στα νευρωνικά συστήματα ανίχνευσης εισβολών σε συστήματα πολλών στρωμάτων με διαφορετικό σύστημα ανίχνευση το καθένα