Cyberoam EPDP - modulos - aTICser v0

•

0 gefällt mir•249 views

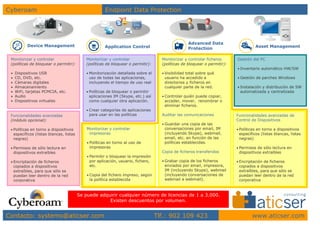

Cyberoam ofrece soluciones integrales de seguridad y control de endpoint que permiten monitorizar y controlar dispositivos, aplicaciones y datos a través de políticas centralizadas de bloqueo o permiso, así como auditar comunicaciones y copias de seguridad de ficheros. Sus módulos de gestión de dispositivos, control de aplicaciones, protección de datos y gestión de activos proporcionan visibilidad y control total sobre el uso de recursos de la red.

Melden

Teilen

Melden

Teilen

Downloaden Sie, um offline zu lesen

Empfohlen

Empfohlen

Weitere ähnliche Inhalte

Andere mochten auch

Andere mochten auch (8)

Com que animal em perigo de extinção (no Brasil) você se parece mais?

Com que animal em perigo de extinção (no Brasil) você se parece mais?

Ähnlich wie Cyberoam EPDP - modulos - aTICser v0

Ähnlich wie Cyberoam EPDP - modulos - aTICser v0 (20)

Mehr von ATICSER STI

Mehr von ATICSER STI (15)

Proceso de entrada de documentos en el sector sanitario

Proceso de entrada de documentos en el sector sanitario

Kürzlich hochgeladen

Kürzlich hochgeladen (10)

Global Azure Lima 2024 - Integración de Datos con Microsoft Fabric

Global Azure Lima 2024 - Integración de Datos con Microsoft Fabric

Proyecto integrador. Las TIC en la sociedad S4.pptx

Proyecto integrador. Las TIC en la sociedad S4.pptx

Presentación guía sencilla en Microsoft Excel.pptx

Presentación guía sencilla en Microsoft Excel.pptx

POWER POINT YUCRAElabore una PRESENTACIÓN CORTA sobre el video película: La C...

POWER POINT YUCRAElabore una PRESENTACIÓN CORTA sobre el video película: La C...

Cyberoam EPDP - modulos - aTICser v0

- 1. Cyberoam Endpoint Data Protection Advanced Data Device Management Application Control Asset Management Protection Monitorizar y controlar Monitorizar y controlar Monitorizar y controlar ficheros Gestión del PC (políticas de bloquear o permitir): (políticas de bloquear o permitir): (políticas de bloquear o permitir): • Inventario automático HW/SW • Dispositivos USB • Monitorización detallada sobre el • Visibilidad total sobre qué • CD, DVD, etc. uso de todas las aplicaciones, usuario ha accedido a • Gestión de parches Windows • Cámaras digitales incluyendo el tiempo de uso real directorios y ficheros en • Almacenamiento cualquier parte de la red. • Instalación y distribución de SW • WiFi, tarjetas PCMCIA, etc. • Políticas de bloquear o permitir automatizada y centralizada • Audio aplicaciones IM (Skype, etc.) así • Controlar quién puede copiar, • Dispositivos virtuales como cualquier otra aplicación. acceder, mover, renombrar o eliminar ficheros. • Crear categorías de aplicaciones Funcionalidades avanzadas para usar en las políticas Auditar las comunicaciones Funcionalidades avanzadas de (módulo opcional): Control de Dispositivos • Guardar una copia de las • Políticas en torno a dispositivos Monitorizar y controlar conversaciones por email, IM • Políticas en torno a dispositivos específicos (listas blancas, listas impresoras (incluyendo Skype), webmail, específicos (listas blancas, listas negras) email, etc. en función de las negras) • Políticas en torno al uso de políticas establecidas. • Permisos de sólo lectura en impresoras • Permisos de sólo lectura en dispositivos extraíbles Copia de ficheros transferidos dispositivos extraíbles • Permitir o bloquear la impresión • Encriptación de ficheros por aplicación, usuario, fichero, • Grabar copia de los ficheros • Encriptación de ficheros copiados a dispositivos etc. enviados por email, impresora, copiados a dispositivos extraíbles, para que sólo se IM (incluyendo Skype), webmail extraíbles, para que sólo se puedan leer dentro de la red • Copia del fichero impreso, según (incluyendo conversaciones de puedan leer dentro de la red corporativa la política establecida webmail a webmail). corporativa Se puede adquirir cualquier número de licencias de 1 a 3.000. Existen descuentos por volumen. Contacto: systems@aticser.com Tlf.: 902 109 423 www.aticser.com