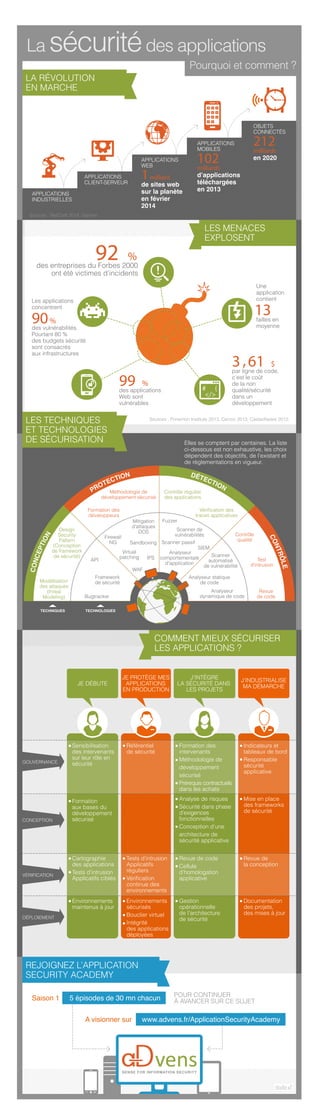

[Infographie] Sécurité des applications : pourquoi et comment ?

- 1. La sécurité des applications des entreprises du Forbes 2000 ont été victimes d’incidents Les applications concentrent 90% des vulnérabilités. Pourtant 80 % des budgets sécurité sont consacrés aux infrastructures Design Security Pattern (Conception de framework de sécurité) 92 % Méthodologie de développement sécurisé Formation des développeurs Mitigation d'attaques DOS Firewall NG Sandboxing Virtual patching IPS WAF Pourquoi et comment ? Contrôle régulier des applications LES MENACES EXPLOSENT Vérification des traces applicatives Fuzzer Scanner de vulnérabilités Scanner passif Analyseur comportementale d'application SIEM Test d'intrusion Revue de code Contrôle qualité Scanner automatisé de vulnérabilité Analyseur statique de code Analyseur dynamique de code Modélisation des attaques (threat Modeling) API Framework de sécurité Bugtracker CONTRÔLE CONCEPTION DÉTECTION PROTECTION # { </> TECHNIQUES TECHNOLOGIES 99 % des applications Web sont vulnérables Une application contient 13 failles en moyenne 3 ,61 $ par ligne de code, c’est le coût de la non qualité/sécurité dans un développement Sources : NetCraft 2014, Gartner. Sources : Ponemon Institute 2013, Cenzic 2013, Castsoftware 2012. COMMENT MIEUX SÉCURISER LES APPLICATIONS ? LES TECHNIQUES ET TECHNOLOGIES DE SÉCURISATION Sensibilisation des intervenants sur leur rôle en sécurité Référentiel de sécurité REJOIGNEZ L’APPLICATION SECURITY ACADEMY Formation des intervenants Méthodologie de développement sécurisé Prérequis contractuels dans les achats Indicateurs et tableaux de bord Responsable sécurité applicative Analyse de risques Sécurité dans phase d’exigences fonctionnelles Conception d’une architecture de sécurité applicative Mise en place des frameworks de sécurité Cartographie des applications Tests d’intrusion Applicatifs ciblés Tests d’intrusion Applicatifs réguliers Vérification continue des environnements Revue de code Cellule d’homologation applicative Revue de la conception Environnements sécurisés Bouclier virtuel Intégrité des applications déployées Gestion opérationnelle de l’architecture de sécurité Documentation des projets, des mises à jour POUR CONTINUER À AVANCER SUR CE SUJET JE DÉBUTE JE PROTÈGE MES APPLICATIONS EN PRODUCTION J’INTÈGRE LA SÉCURITÉ DANS LES PROJETS J’INDUSTRIALISE MA DÉMARCHE Saison 1 5 épisodes de 30 mn chacun A visionner sur www.advens.fr/ApplicationSecurityAcademy GOUVERNANCE CONCEPTION VÉRIFICATION DÉPLOIEMENT Environnements maintenus à jour APPLICATIONS WEB 1 milliard de sites web sur la planète en février 2014 APPLICATIONS INDUSTRIELLES OBJETS CONNECTÉS 212 milliards en 2020 APPLICATIONS CLIENT-SERVEUR APPLICATIONS MOBILES 102 milliards d’applications téléchargées en 2013 Elles se comptent par centaines. La liste ci-dessous est non exhaustive, les choix dépendent des objectifs, de l’existant et de règlementations en vigueur. LA RÉVOLUTION EN MARCHE Formation aux bases du développement sécurisé